Configurer et utiliser YubiKey Secure Login pour le compte local dans Windows 10

Les utilisateurs peuvent utiliser des clés de sécurité matérielles, fabriquées par la société suédoise Yubico pour se connecter à un compte local sur Windows 10 . La société a récemment publié la première version stable de l' application Yubico (Yubico) Login pour Windows(Login for Windows application) . Dans cet article, nous vous montrerons comment installer et configurer YubiKey pour une utilisation sur des PC Windows 10.

YubiKey est un dispositif d'authentification matérielle qui prend en charge les mots de passe à usage unique, le cryptage et l'authentification par clé publique, ainsi que les protocoles Universal 2nd Factor (U2F) et FIDO2 développés par l' Alliance FIDO(FIDO Alliance) . Il permet aux utilisateurs de se connecter en toute sécurité à leurs comptes en émettant des mots de passe à usage unique ou en utilisant une paire de clés publique/privée basée sur FIDO générée par l'appareil. YubiKey permet également de stocker des mots de passe statiques à utiliser sur des sites qui ne prennent pas en charge les mots de passe à usage unique. Facebook utilise YubiKey pour les informations d'identification des employés, et Google le prend en charge pour les employés et les utilisateurs. Certains gestionnaires de mots de passe prennent en charge YubiKey .Yubico fabrique également la clé de sécurité(Security Key) , un dispositif similaire à la YubiKey , mais axé sur l'authentification par clé publique.

YubiKey permet aux utilisateurs de signer, chiffrer et déchiffrer des messages sans exposer les clés privées au monde extérieur. Cette fonctionnalité n'était auparavant disponible que pour les utilisateurs Mac et Linux .

To configure/set up YubiKey on Windows 10, you’ll need the following:

- Un matériel YubiKey USB.

- Logiciel de connexion Yubico pour Windows.

- Logiciel YubiKey Manager.

Tous sont disponibles sur yubico.com sous leur onglet Produits(Product) . De plus, vous devez noter que l' application YubiKey ne prend pas en charge les comptes Windows locaux gérés par Azure Active Directory ( AAD ) ou Active Directory (AD) ainsi que les comptes Microsoft .

(YubiKey)Dispositif d'authentification matérielle YubiKey

Avant d'installer le logiciel Yubico Login(Yubico Login) pour Windows , notez votre nom d' utilisateur et votre mot de passe Windows pour le compte local. La personne qui installe le logiciel doit avoir le nom d'utilisateur et le mot de passe Windows pour son compte. Sans ceux-ci, rien ne peut être configuré et le compte est inaccessible. Le comportement par défaut du fournisseur d'informations d' identification Windows consiste à mémoriser votre dernière connexion, vous n'avez donc pas à saisir le nom d'utilisateur.

Pour cette raison, de nombreuses personnes peuvent ne pas se souvenir du nom d'utilisateur. Cependant, une fois que vous avez installé l'outil et redémarré, le nouveau fournisseur d'informations d'identification Yubico est chargé, de sorte que les administrateurs et les utilisateurs finaux doivent saisir le nom d'utilisateur. Pour ces raisons, non seulement l'administrateur, mais également toute personne dont le compte doit être configuré via Yubico Login pour Windows , doit vérifier qu'il peut se connecter en utilisant le nom d'utilisateur et le mot de passe Windows de son compte local AVANT que l'administrateur n'installe l'outil et configure la fin -les comptes des utilisateurs.

Il est également impératif de noter qu'une fois Yubico Login pour Windows configuré, il y a :

- Aucun indice de mot de passe Windows

- Pas moyen de réinitialiser les mots de passe

- Pas de fonction Remember Previous User/Login .

De plus, la connexion automatique Windows n'est pas compatible avec Yubico Login pour Windows . Si un utilisateur dont le compte a été configuré pour la connexion automatique ne se souvient plus de son mot de passe d'origine lorsque la configuration de Yubico Login pour Windows prend effet, le compte n'est plus accessible. Résolvez(Address) ce problème de manière préventive en :

- Demander aux utilisateurs de définir de nouveaux mots de passe avant de désactiver la connexion automatique.

- Demandez à tous les utilisateurs de vérifier qu'ils peuvent accéder à leurs comptes avec leur nom d'utilisateur et leur nouveau mot de passe avant d'utiliser Yubico Login pour Windows pour configurer leurs comptes.

Des autorisations d' administrateur sont requises pour installer le logiciel.

Installation de YubiKey

Tout d'abord, vérifiez votre nom d'utilisateur. Une fois que vous avez installé Yubico Login pour Windows et redémarré, vous devrez le saisir en plus de votre mot de passe pour vous connecter. Pour ce faire, ouvrez l'invite de commande(Command Prompt) ou PowerShell à partir du menu Démarrer(Start) et exécutez la commande ci-dessous.

whoami

Prenez(Take) note de la sortie complète, qui doit être sous la forme DESKTOP-1JJQRDF\jdoe , où jdoe est le nom d'utilisateur.

- Téléchargez(Download) le logiciel Yubico Login pour Windows ici(here) .

- Exécutez le programme d'installation en double-cliquant sur le téléchargement.

- Acceptez le contrat de licence utilisateur final.

- Dans l'assistant d'installation, spécifiez l'emplacement du dossier de destination ou acceptez l'emplacement par défaut.

- Redémarrez la machine sur laquelle le logiciel a été installé. Après le redémarrage, le fournisseur d'informations d'identification Yubico présente l'écran de connexion qui demande la YubiKey .

Étant donné que la YubiKey n'a pas encore été provisionnée, vous devez changer d'utilisateur et saisir non seulement le mot de passe de votre compte Windows local , mais également votre nom d'utilisateur pour ce compte. Si nécessaire, vous devrez peut-être modifier le compte Microsoft en compte local .

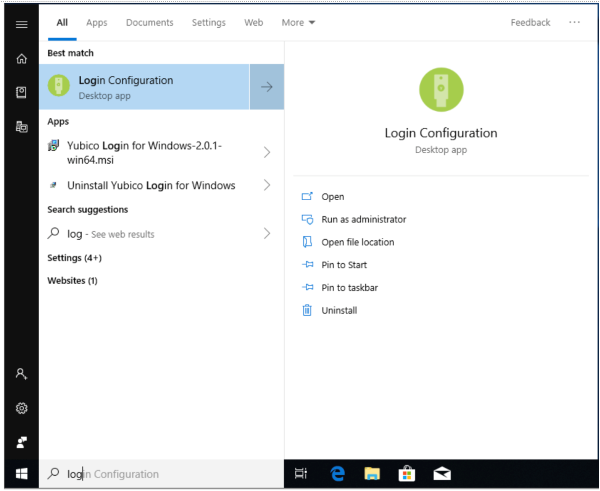

Après vous être connecté, recherchez "Configuration de connexion" avec l'icône verte. (L'élément réellement étiqueté Yubico Login pour Windows n'est que le programme d'installation, pas l'application.)

Configuration YubiKey

Des autorisations d' administrateur(Administrator) sont requises pour configurer le logiciel.

Seuls les comptes pris en charge peuvent être configurés pour Yubico Login pour Windows . Si vous lancez l'assistant de configuration et que le compte que vous recherchez ne s'affiche pas, il n'est pas pris en charge et n'est donc pas disponible pour la configuration.

Pendant le processus de configuration, les éléments suivants seront requis ;

- Clés primaires et de secours(Primary and Backup Keys) : Utilisez une YubiKey différente pour chaque enregistrement. Si vous configurez des clés de sauvegarde, chaque utilisateur doit avoir une YubiKey pour la clé principale et une seconde pour la clé de sauvegarde.

- Code de récupération(Recovery Code) : Un code de récupération est un mécanisme de dernier recours pour authentifier un utilisateur si toutes les YubiKeys ont été perdues. Les codes de récupération(Recovery) peuvent être attribués aux utilisateurs que vous spécifiez ; cependant, le code de récupération n'est utilisable que si le nom d'utilisateur et le mot de passe du compte sont également disponibles. L'option de génération d'un code de récupération est présentée lors du processus de configuration.

Étape 1 : Dans le menu Démarrer(Start) de Windows , sélectionnez Yubico > Configuration(Login Configuration) de la connexion .

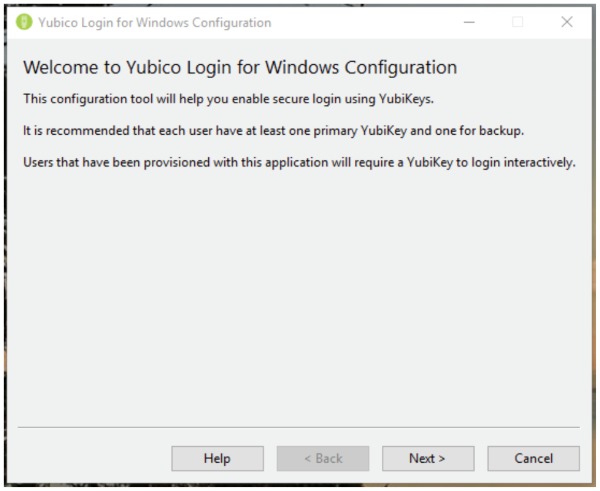

Étape 2 : La boîte de dialogue Contrôle de compte d'utilisateur s'affiche. (User Account Control)Si vous l'exécutez à partir d'un compte non administrateur, vous serez invité à entrer les informations d'identification de l'administrateur local. La page d'accueil présente l' assistant d'approvisionnement Yubico Login Configuration :

Étape 3 : Cliquez sur Suivant(Next) . La page par défaut(Default) de Yubico Windows Login Configuration apparaît.

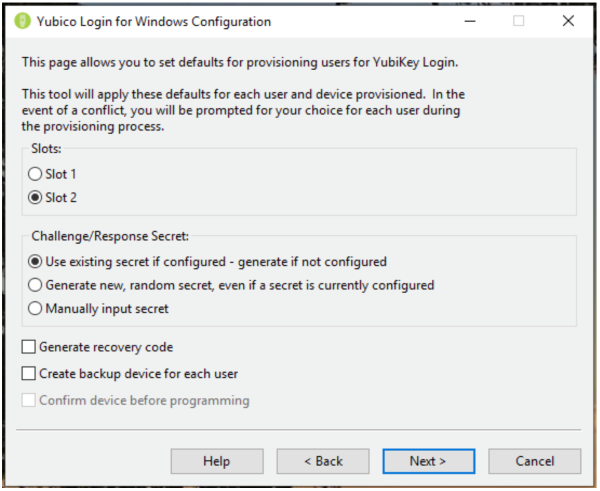

Etape 4 : Les éléments configurables sont :

Slots : Sélectionnez le slot où le secret défi-réponse sera stocké. Toutes les YubiKeys qui n'ont pas été personnalisées sont préchargées avec un identifiant dans l'emplacement 1, donc si vous utilisez Yubico Login pour Windows pour configurer les YubiKeys qui sont déjà utilisées pour se connecter à d'autres comptes, n'écrasez pas l'emplacement 1.

Challenge/Response Secret : Cet élément vous permet de spécifier comment le secret sera configuré et où il sera stocké. Les options sont :

- Utiliser le secret existant si configuré – générer si non configuré(Use existing secret if configured – generate if not configured) : Le secret existant de la clé sera utilisé dans l'emplacement spécifié. Si l'appareil n'a pas de secret existant, le processus de provisionnement générera un nouveau secret.

- Générer un nouveau secret aléatoire, même si un secret est actuellement configuré(Generate new, random secret, even if a secret is currently configured) : Un nouveau secret sera généré et programmé dans l'emplacement, écrasant tout secret précédemment configuré.

- Saisir manuellement le secret(Manually input secret) : Pour les utilisateurs avancés(For advanced users) : Au cours du processus de provisioning, l'application vous demandera de saisir manuellement un secret HMAC-SHA1 (20 octets - 40 caractères encodés en hexadécimal).

Générer un code de récupération(Generate Recovery Code) : Pour chaque utilisateur provisionné, un nouveau code de récupération sera généré. Ce code de récupération permet à l'utilisateur final de se connecter au système s'il a perdu sa YubiKey.

Remarque : Si vous choisissez d'enregistrer un code de récupération lors de la mise en service d'un utilisateur pour une deuxième clé, tout code de récupération précédent devient invalide et seul le nouveau code de récupération fonctionnera.

Créer un périphérique de sauvegarde pour chaque utilisateur(Create Backup Device for Each User) : utilisez cette option pour que le processus de provisionnement enregistre deux clés pour chaque utilisateur, une YubiKey principale et une YubiKey de secours . Si vous ne souhaitez pas fournir de codes de récupération à vos utilisateurs, il est recommandé de donner à chaque utilisateur une YubiKey de secours . Pour plus d'informations, reportez-vous à la section Clés (Backup Keys)primaires(Primary) et de secours ci-dessus.

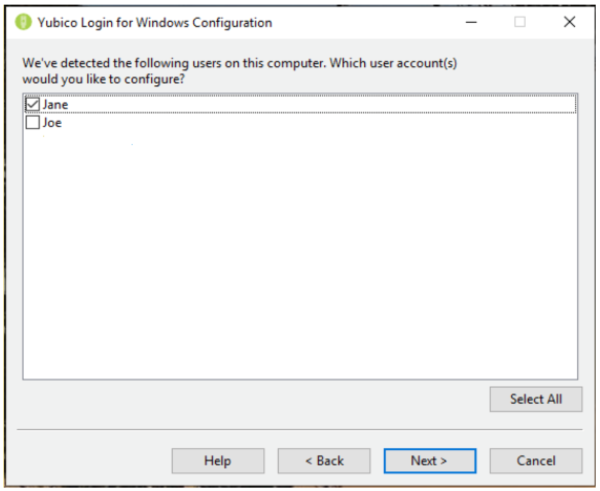

Étape 5 : Cliquez sur Suivant(Next) pour sélectionner le ou les utilisateurs à provisionner. La page Sélectionner les comptes d'utilisateurs(Select User Accounts) (si aucun compte d'utilisateur local n'est pris en charge par Yubico Login pour Windows , la liste sera vide) s'affiche.

Étape 6 : Sélectionnez les comptes d'utilisateurs à provisionner pendant l'exécution actuelle de Yubico Login pour Windows en cochant la case à côté du nom d'utilisateur, puis cliquez sur Suivant(Next) . La page Configuration de l'utilisateur(Configuring User) s'affiche.

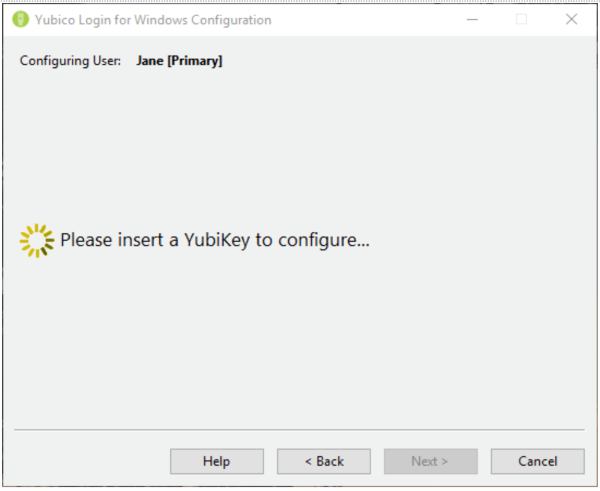

Étape 7 : Le nom d'utilisateur affiché dans le champ Configuration de l'utilisateur(Configuring User) ci-dessus est l'utilisateur pour lequel une YubiKey est actuellement configurée. Au fur et à mesure que chaque nom d'utilisateur s'affiche, le processus vous invite à insérer une YubiKey pour vous inscrire pour cet utilisateur.

Étape 8 : La page Wait for Device s'affiche lorsqu'une YubiKey insérée est détectée et avant qu'elle ne soit enregistrée pour l'utilisateur dont le nom d'utilisateur se trouve dans le champ Configuration de l'utilisateur(Configuring User) en haut de la page. Si vous avez sélectionné Créer un périphérique de sauvegarde pour chaque utilisateur(Create Backup Device for Each User) dans la page Paramètres par défaut(Defaults) , le champ Configuration de l'utilisateur(Configuring User) affichera également laquelle des YubiKeys est enregistrée, principale(Primary) ou de secours(Backup) .

Étape 9 : Si vous avez configuré le processus de provisionnement pour utiliser un secret spécifié manuellement, le champ des secrets à 40 chiffres hexadécimaux s'affiche. Saisissez le secret et cliquez sur Suivant(Next) .

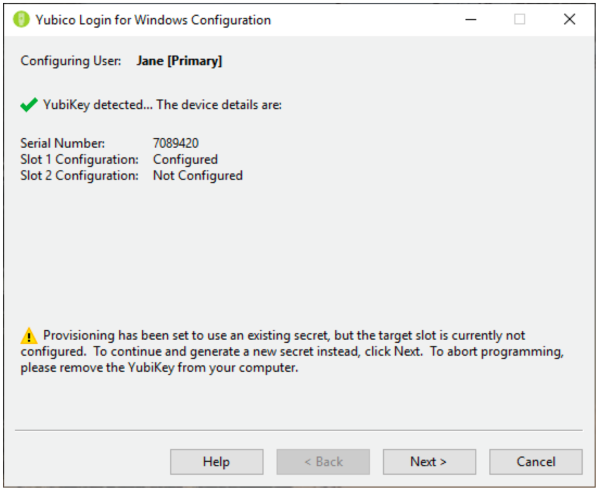

Étape 10 : La page Dispositif de programmation(Programming Device) affiche la progression de la programmation de chaque YubiKey . La page de confirmation de l'appareil(Device Confirmation) illustrée ci-dessous affiche les détails de la YubiKey détectée par le processus d'approvisionnement, y compris le numéro de série de l'appareil (si disponible) et l'état de configuration de chaque emplacement de mot de passe à usage unique(One-Time Password) ( OTP ). S'il y a des conflits entre ce que vous avez défini par défaut et ce qui est possible avec la YubiKey détectée , un symbole d'avertissement s'affiche. Si tout va bien, une coche s'affichera. Si la ligne d'état affiche une icône d'erreur, l'erreur est décrite et des instructions pour la corriger s'affichent à l'écran.

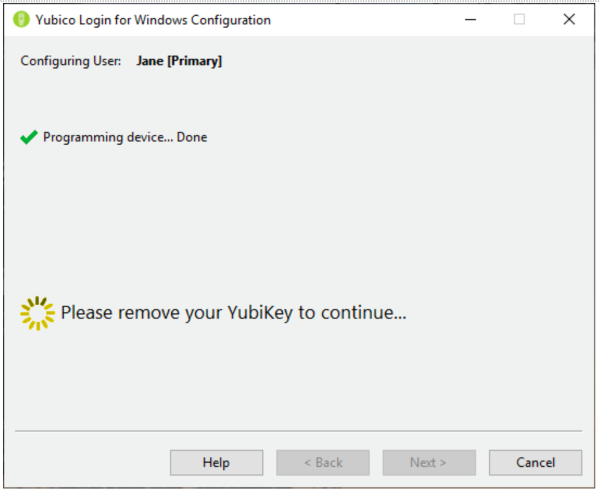

Étape 11 : Une fois la programmation terminée pour un compte utilisateur, ce compte n'est plus accessible sans la YubiKey correspondante . Vous êtes invité à supprimer la YubiKey que vous venez de configurer et le processus d'approvisionnement passe automatiquement à la prochaine combinaison compte d'utilisateur/ YubiKey .

Étape 12 : Après tout, les YubiKeys du compte utilisateur spécifié ont été provisionnées :

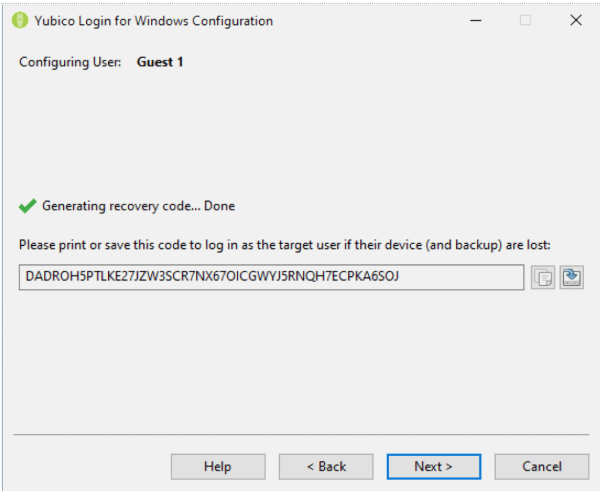

- Si Générer un code de récupération a(Generate Recovery Code) été sélectionné sur la page Valeurs par défaut(Defaults) , la page Code de récupération(Recovery Code) s'affiche.

- Si Générer le code de récupération(Generate Recovery Code) n'était pas sélectionné, le processus de provisionnement se poursuivrait automatiquement jusqu'au compte d'utilisateur suivant.

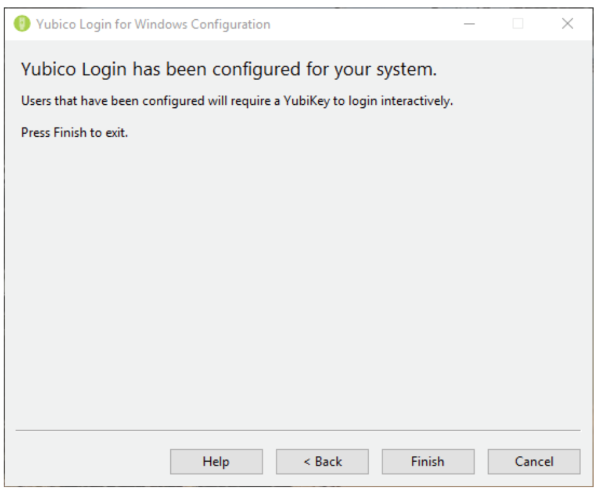

- Le processus de provisionnement passe à Terminé(Finished) une fois que le dernier compte d'utilisateur est terminé.

Le code de récupération est une longue chaîne. (Pour éliminer les problèmes causés par l'utilisateur final confondant le chiffre 1 avec la lettre minuscule L et 0 avec la lettre O, le code de récupération est encodé en Base32 , qui traite les caractères alphanumériques qui se ressemblent comme s'ils étaient identiques.)

La page Code de récupération(Recovery Code) s'affiche une fois que toutes les YubiKeys du compte utilisateur spécifié ont été configurées.

Étape 13 : Sur la page Code de récupération(Recovery Code) , générez et définissez un code de récupération pour l'utilisateur sélectionné. Une fois cela fait, les boutons Copier(Copy) et Enregistrer(Save) à droite du champ du code de récupération deviennent disponibles.

Étape 14 : Copiez le code de récupération et enregistrez-le pour qu'il ne soit pas partagé avec l'utilisateur et conservez-le au cas où l'utilisateur le perdrait.

Remarque(Note) : Assurez-vous d'enregistrer le code de récupération à ce stade du processus. Une fois que vous passez à l'écran suivant, il n'est pas possible de récupérer le code.

Étape 15 : Pour passer au compte d'utilisateur suivant à partir de la page Sélectionner des utilisateurs(Select Users) , cliquez sur Suivant(Next) . Lorsque vous avez configuré le dernier utilisateur, le processus de provisionnement affiche la page Terminé(Finished) .

Étape 16 : Donnez à chaque utilisateur son code de récupération. Les utilisateurs finaux doivent enregistrer leur code de récupération dans un emplacement sûr accessible lorsqu'ils ne peuvent pas se connecter.

Expérience utilisateur YubiKey

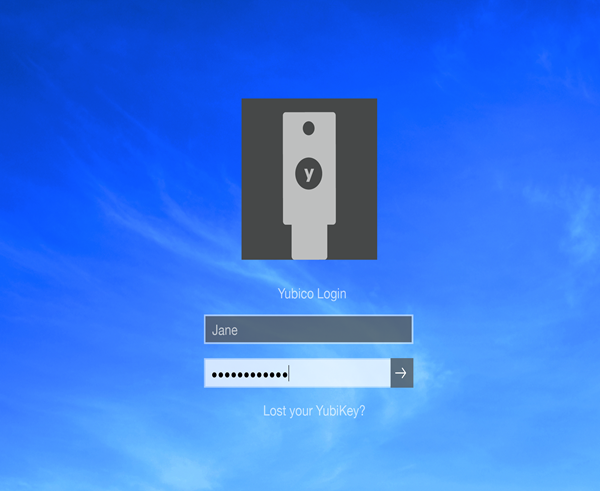

Lorsque le compte d'utilisateur local a été configuré pour exiger une YubiKey , l'utilisateur est authentifié par le fournisseur d' informations d'identification Yubico au lieu du (Yubico Credential Provider)fournisseur d'informations d'identification Windows par défaut . L'utilisateur est invité à insérer sa YubiKey . Ensuite, l' écran de connexion Yubico(Yubico Login) s'affiche. L'utilisateur entre son nom d'utilisateur et son mot de passe.

Remarque(Note) : Il n'est pas nécessaire d'appuyer sur le bouton du matériel YubiKey USB pour se connecter. Dans certains cas, appuyer sur le bouton entraîne l'échec de la connexion.

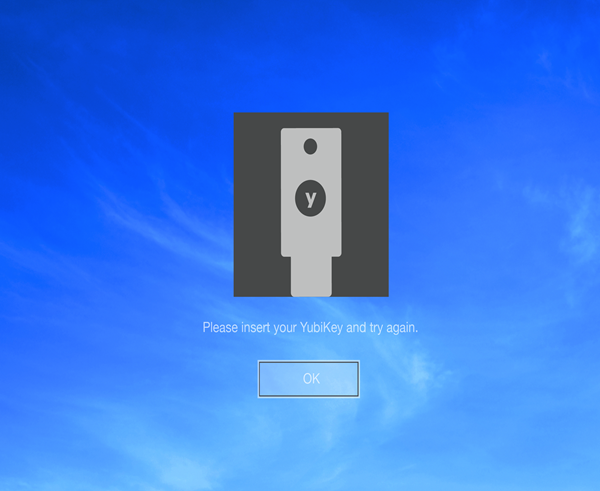

Lorsque l'utilisateur final se connecte, il doit insérer la YubiKey correcte dans un port USB de son système. Si l'utilisateur final entre son nom d'utilisateur et son mot de passe sans insérer la YubiKey correcte , l'authentification échouera et l'utilisateur recevra un message d'erreur.

Si le compte d'un utilisateur final est configuré pour Yubico Login pour Windows , et si un code de récupération a été généré, et qu'un utilisateur perd sa ou ses YubiKey(s), il peut utiliser son code de récupération pour s'authentifier. L'utilisateur final déverrouille son ordinateur avec son nom d'utilisateur, son code de récupération et son mot de passe.

Jusqu'à ce qu'une nouvelle YubiKey soit configurée, l'utilisateur final doit saisir le code de récupération à chaque fois qu'il se connecte.

Si Yubico Login pour Windows ne détecte pas qu'une YubiKey a été insérée, cela est probablement dû au fait que le mode OTP n'est pas activé sur la clé, ou que vous n'insérez pas une YubiKey , mais plutôt une clé de sécurité(Security Key) , qui n'est pas compatible avec cette application. Utilisez l' application YubiKey Manager pour vous assurer que toutes les YubiKeys à provisionner ont l' interface OTP activée.

Important : les méthodes de connexion alternatives prises en charge par Windows ne seront pas affectées. Vous devez donc restreindre les méthodes de connexion locales et distantes supplémentaires pour les comptes d'utilisateurs que vous protégez avec Yubico Login pour Windows afin de vous assurer que vous n'avez laissé aucune «porte dérobée».

Si vous essayez YubiKey, faites-nous part de votre expérience dans la section commentaires ci-dessous.(If you try out YubiKey, let us know your experience in the comments section below.)

Related posts

View Security Questions and Answers pour Local Account à Windows 10

Comment installer Windows 11 et Windows 10 sur une clé USB (Windows To Go)

3 façons de démarrer votre PC Windows 10 à partir d'une clé USB -

Switch User Option manquant de Windows 10 login screen

Reset Local Account password sur Windows 10 en utilisant Installation Media

Comment activer Bluetooth sur Windows 10 : 5 façons

Comment tester et utiliser votre webcam sous Windows 10, avec l'application Appareil photo

Best Bluetooth Casques pour Windows 10 PC

Comment utiliser Check Disk (CHKDSK) pour tester et corriger des erreurs de disque dur dans Windows 10

Comment savoir Processor Brand and Model sur un Windows 10 Laptop

10 façons d'ouvrir le Gestionnaire de périphériques dans Windows 10

Connect un Android phone à un Windows 10 laptop or PC via Bluetooth

Comment transférer des fichiers à d'autres, avec Bluetooth, à partir de Windows 10 Mobile

Envoyez des fichiers depuis un smartphone Android vers Windows 10, avec Bluetooth

Comment choisir la valeur par défaut GPU pour les jeux ou applications dans Windows 10

Comment partager votre imprimante avec le réseau, sous Windows 10

La veilleuse Windows 10 : ce qu'elle fait et comment l'utiliser -

5 façons d'éjecter un disque dur externe de drive or USB Windows 10

Comment faire un point d'accès Windows 10: Tout ce que vous devez savoir

Qu'est-ce qu'un fichier ICM ? Comment l'utiliser pour installer un profil de couleur, sous Windows 10 ?