Remote Credential Guard protège les informations d'identification du bureau à distance

Tous les utilisateurs administrateurs système ont une préoccupation très réelle : la sécurisation des informations d'identification via une connexion Bureau(Desktop) à distance . En effet, les logiciels malveillants peuvent se retrouver sur n'importe quel autre ordinateur via la connexion du bureau et constituer une menace potentielle pour vos données. C'est pourquoi le système d' exploitation Windows(Windows OS) affiche un avertissement " Assurez-vous que vous faites confiance à ce PC, la connexion à un ordinateur non fiable peut endommager votre PC(Make sure you trust this PC, connecting to an untrusted computer might harm your PC) " lorsque vous essayez de vous connecter à un poste de travail distant.

Dans cet article, nous verrons comment la fonctionnalité Remote Credential Guard(Remote Credential Guard) , qui a été introduite dans Windows 10 , peut aider à protéger les informations d'identification de bureau à distance dans Windows 10 Enterprise et Windows Server .

Protection des informations d'identification à distance(Remote Credential Guard) dans Windows 10

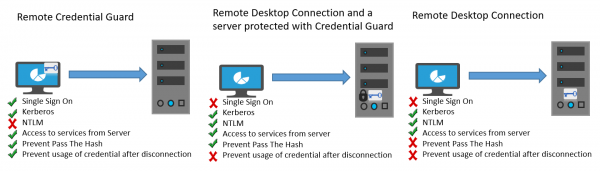

Cette fonctionnalité est conçue pour éliminer les menaces avant qu'elles ne se transforment en une situation grave. Il vous aide à protéger vos informations d'identification via une connexion Bureau(Desktop) à distance en redirigeant les demandes Kerberos vers l'appareil qui demande la connexion. Il fournit également des expériences d'authentification unique pour les sessions Remote Desktop .

En cas de malheur où l'appareil cible est compromis, les informations d'identification de l'utilisateur ne sont pas exposées car les informations d'identification et les dérivés d'informations d'identification ne sont jamais envoyés à l'appareil cible.

Le mode opératoire de Remote Credential Guard est très similaire à la protection offerte par Credential Guard sur une machine locale, sauf que Credential Guard protège également les informations d'identification de domaine stockées via Credential Manager .

Un individu peut utiliser Remote Credential Guard de la manière suivante :

- Étant donné que les informations d'identification de l'administrateur(Administrator) sont hautement privilégiées, elles doivent être protégées. En utilisant Remote Credential Guard , vous pouvez être assuré que vos informations d'identification sont protégées car il ne permet pas aux informations d'identification de passer sur le réseau vers le périphérique cible.

- Les employés du service d' assistance(Helpdesk) de votre organisation doivent se connecter aux appareils joints au domaine qui pourraient être compromis. Avec Remote Credential Guard , l'employé du service d'assistance peut utiliser RDP pour se connecter à l'appareil cible sans compromettre ses informations d'identification contre les logiciels malveillants.

Configuration matérielle et logicielle requise

Pour permettre le bon fonctionnement de Remote Credential Guard , assurez-vous que les exigences suivantes du client et du serveur Remote Desktop sont remplies.(Remote Desktop)

- Le client(Remote Desktop Client) et le serveur Bureau à distance doivent être joints à un domaine Active Directory

- Les deux appareils doivent soit être joints au même domaine, soit le serveur Bureau à distance(Remote Desktop) doit être joint à un domaine avec une relation d'approbation avec le domaine de l'appareil client.

- L' authentification Kerberos doit avoir été activée.

- Le client Bureau à distance(Remote Desktop) doit exécuter au moins Windows 10 , version 1607 ou Windows Server 2016 .

- L' application Remote Desktop Universal Windows Platform ne prend pas en charge Remote Credential Guard , utilisez donc l'application Windows classique Remote Desktop .

Activer Remote Credential Guard via le registre(Registry)

Pour activer Remote Credential Guard sur l'appareil cible, ouvrez l' Éditeur du Registre(Registry Editor) et accédez à la clé suivante :

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa

Ajoutez une nouvelle valeur DWORD nommée DisableRestrictedAdmin . Définissez la valeur de ce paramètre de Registre sur 0 pour activer Remote Credential Guard .

Fermez l'Éditeur du Registre.

Vous pouvez activer Remote Credential Guard en exécutant la commande suivante à partir d'un CMD élevé :

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa /v DisableRestrictedAdmin /d 0 /t REG_DWORD

Activer Remote Credential Guard à l'aide de la stratégie de groupe(Group Policy)

Il est possible d'utiliser Remote Credential Guard sur le périphérique client en définissant une stratégie de groupe(Group Policy) ou en utilisant un paramètre avec Remote Desktop Connection .

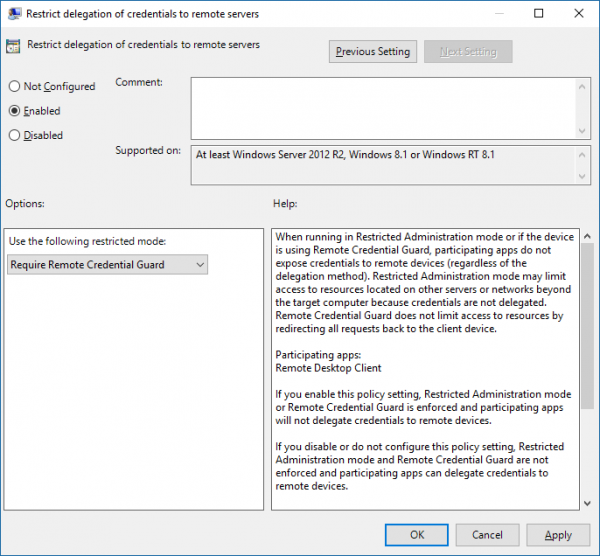

À partir de la console de gestion des stratégies de groupe(Group Policy Management Console) , accédez à Computer Configuration > Administrative Templates > System > Credentials Delegation.

Maintenant, double-cliquez sur Restreindre la délégation des informations d'identification aux serveurs distants(Restrict delegation of credentials to remote servers) pour ouvrir sa boîte de propriétés.

Maintenant, dans la zone Utiliser le mode restreint suivant(Use the following restricted mode) , choisissez Exiger Remote Credential Guard. ( Require Remote Credential Guard. )L'autre option Mode Admin restreint(Restricted Admin mode) est également présente. Son importance est que lorsque Remote Credential Guard ne peut pas être utilisé, il utilisera le mode d' administration restreint(Restricted Admin) .

Dans tous les cas, ni le mode Remote Credential Guard ni le mode d' administration restreinte(Restricted Admin) n'enverront les informations d'identification en texte clair au serveur Remote Desktop .

Autoriser Remote Credential Guard(Allow Remote Credential Guard) en choisissant l'option " Préférer Remote Credential Guard ".(Prefer Remote Credential Guard)

Cliquez sur OK(Click OK) et quittez la console de gestion des stratégies de groupe(Group Policy Management Console) .

Maintenant, à partir d'une invite de commande, exécutez gpupdate.exe /force pour vous assurer que l' objet de stratégie de groupe(Group Policy) est appliqué.

Utiliser Remote Credential Guard(Use Remote Credential Guard) avec un paramètre pour Remote Desktop Connection

Si vous n'utilisez pas de stratégie de groupe(Group Policy) dans votre organisation, vous pouvez ajouter le paramètre remoteGuard lorsque vous démarrez Connexion Bureau(Desktop Connection) à distance pour activer Remote Credential Guard pour cette connexion.

mstsc.exe /remoteGuard

Ce que vous devez garder à l'esprit lorsque vous utilisez Remote Credential Guard

- Remote Credential Guard ne peut pas être utilisé pour se connecter à un appareil joint à Azure Active Directory .

- Remote Desktop Credential Guard fonctionne uniquement avec le protocole RDP .

- Remote Credential Guard n'inclut pas les réclamations d'appareils. Par exemple, si vous essayez d'accéder à un serveur de fichiers à distance et que le serveur de fichiers nécessite une revendication de périphérique, l'accès sera refusé.

- Le serveur et le client doivent s'authentifier à l'aide de Kerberos .

- Les domaines doivent avoir une relation d'approbation, ou le client et le serveur doivent être joints au même domaine.

- La passerelle Bureau à distance(Remote Desktop Gateway) n'est pas compatible avec Remote Credential Guard .

- Aucune information d'identification n'est divulguée au périphérique cible. Cependant, le périphérique cible acquiert toujours les tickets de (Tickets)service Kerberos(Kerberos Service) par lui-même.

- Enfin, vous devez utiliser les informations d'identification de l'utilisateur connecté à l'appareil. L'utilisation d'informations d'identification enregistrées ou d'informations d'identification différentes des vôtres n'est pas autorisée.

Vous pouvez en savoir plus à ce sujet sur Technet .

En relation(Related) : Comment augmenter le nombre de connexions Bureau à distance(increase the number of Remote Desktop Connections) dans Windows 10.

Related posts

Augmentez le nombre de Remote Desktop Connections dans Windows 11/10

Windows clé bloquée après la commutation de Remote Desktop session

Ne peut pas copier Paste dans Remote Desktop Session dans Windows 10

RDP connection authentication error; Function demandé n'est pas supporté

Create Remote Desktop Connection shortcut en Windows 11/10

Remote Desktop option Greré sur Windows 10

Connect Android à Windows 10 en utilisant Microsoft Remote Desktop

RDP connection Déconnecte lorsque vous activez le son sur Remote Desktop

Remove History Entrées de Remote Desktop Connection à Windows 11/10

Ammyy Admin: portable Secure Zero-Config Remote Desktop Software

Command Line Parameters pour Remote Desktop Connections

Accédez à votre Computer à distance en utilisant Chrome Remote Desktop

Comment envoyer Ctrl+Alt+Delete dans un Remote Desktop Session

Connectez-vous à un PC Windows à partir d'Ubuntu à l'aide de la connexion au bureau à distance

Comment bloquer Remote Desktop sur votre PC Windows

Remote Desktop ne fonctionne pas ou ne se connecte pas dans Windows 10

Fix Remote Desktop connection problèmes et erreurs sous Windows 10

Fix Remote Desktop Impossible de trouver le computer error dans Windows 11/10

No Remote Desktop License Servers; Remote session déconnecté

Ulterius: GRATUIT Remote Desktop software pour gérer les ordinateurs à distance