Empêcher les téléchargements Drive-by et les attaques de logiciels malveillants connexes

Que sont les téléchargements Drive-by(Drive-by downloads) ? Les attaques par(Drive-by) téléchargement se produisent lorsque des ordinateurs vulnérables sont infectés simplement en visitant un site Web. Les conclusions du rapport Microsoft Security Intelligence(Microsoft Security Intelligence Report) et de bon nombre de ses volumes précédents révèlent que les Drive-by Exploits(Drive-by Exploits) sont devenus la principale menace de sécurité Web dont il faut s'inquiéter. Même le groupe de cybersécurité de l'UE, l' Agence (Information Security Agency)européenne chargée de la sécurité des réseaux(European Network) et de l'information ( ENISA ), est d'accord.

Téléchargements en voiture

Il est admis que les attaques de téléchargement Drive-by continuent d'être le type d'attaque préféré de nombreux attaquants. En effet, l'attaque peut être facilement lancée en injectant du code malveillant sur des sites Web légitimes. Une fois injecté, le code malveillant peut exploiter les vulnérabilités des systèmes d'exploitation, des navigateurs Web et des plug-ins de navigateur Web tels que Java , Adobe Reader et Adobe Flash . Le code initial téléchargé est généralement petit. Mais une fois qu'il atterrira sur votre ordinateur, il contactera un autre ordinateur et transférera le reste du codeur malveillant sur votre système.

En bref, les ordinateurs vulnérables peuvent être infectés par des logiciels malveillants simplement en visitant un tel site Web, sans tenter de télécharger quoi que ce soit. De tels téléchargements se produisent à l'insu de la personne. Ceux-ci sont appelés téléchargements Drive-by.(In short, vulnerable computers can be infected with malware simply by visiting such a website, without attempting to download anything. Such downloads happen without the person’s knowledge. These are called Drive-by downloads.)

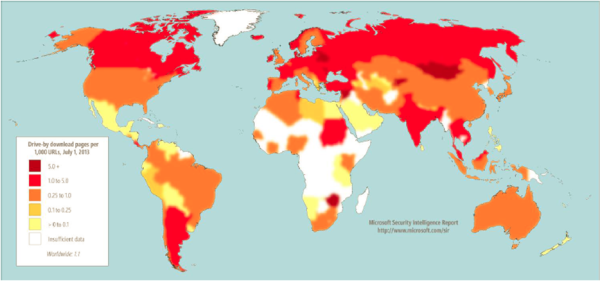

De nouvelles(New) données et découvertes ont mis en évidence la prévalence relative des sites de téléchargement en voiture, hébergés sur différentes plates-formes de serveurs Web.

Certaines représentations faites dans l'article via des chiffres donnent une idée juste de la concentration des pages de téléchargement en voiture dans les pays et régions du monde. Les emplacements avec des concentrations relativement élevées d' URL(URLs) de téléchargement en voiture au cours des deux trimestres incluent,

- Syrie(Syria) – 9,5 URL drive-by pour(URLs) 1 000 URL(URLs)

- Lettonie(Latvia) – 6,6

- Biélorussie(Belarus) – 5.6.

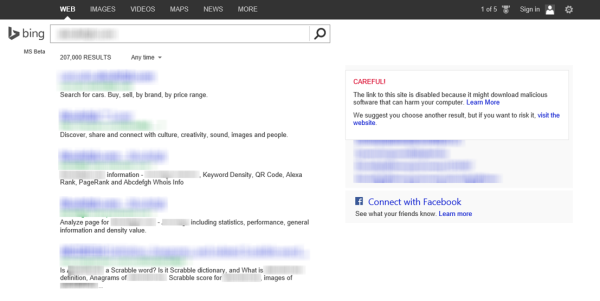

Les concentrations de Drive-by Download(Drive-by Download) ont été suivies par Bing à la fin du deuxième trimestre de 2013. En conséquence, les mesures prises par le moteur de recherche pour aider à protéger les utilisateurs contre les attaques de drive-by download comprennent l'analyse des sites Web à la recherche d'exploits lors de leur indexation et de leur affichage. des messages d'avertissement lorsque des listes de pages de téléchargement automatique apparaissent dans la liste des résultats de recherche.

Prévenir les attaques de téléchargement Drive-by

Un article TechNet présente les étapes à suivre par les développeurs et les professionnels(IT Professionals) de l'informatique pour gérer le risque lié aux attaques de téléchargement intempestif. Certaines des mesures comprennent :

Empêcher les serveurs Web d'être compromis. Les serveurs Web peuvent être compromis s'ils ne sont pas mis à jour avec les dernières mises à jour de sécurité. Alors,

- Maintenir à jour le(s) système(s) d'exploitation du serveur

- Logiciels(Software) installés sur ces serveurs web à jour

- Consultez les guides de référence rapide sur la sécurité SDL(SDL Quick Security Reference Guides) pour obtenir les dernières mises à jour

- Évitez(Avoid) de naviguer sur Internet à partir de serveurs Web ou de les utiliser pour ouvrir des e-mails et des pièces jointes.

- Enregistrez(Register) votre site avec les outils pour webmasters Bing et (Bing)Google Webmaster , afin que les moteurs de recherche puissent vous informer de manière proactive s'ils détectent quelque chose de mauvais sur votre site.

En tant qu'utilisateur, vous pouvez prendre les précautions suivantes :

- Assurez(Make) -vous que votre système d'exploitation Windows et votre navigateur Web sont entièrement à jour.

- Utilisez un bon logiciel de sécurité(good security software ) et assurez-vous à nouveau qu'il dispose toujours des dernières définitions

- Utilisez(Use) un minimum d'extensions de navigateur car elles sont souvent compromises

- L'utilisation d' addons URL Scanner(URL Scanner addons ) pour votre navigateur peut également être une option que vous voudrez peut-être envisager

- Si vous utilisez Internet Explorer, assurez-vous que votre SmartScreen est activé.

- Et enfin, développez une habitude de navigation sécurisée et soyez sélectif sur les sites que vous naviguez régulièrement.

Faites-nous savoir si votre ordinateur a déjà été infecté par une attaque de téléchargement intempestif.

Maintenant, lisez(Now read) : Qu'est-ce que la publicité malveillante ?(What is Malvertising?)

Related posts

Comment faire pour éviter Phishing Scams and Attacks?

Qu'est-ce que la télécommande Access Trojan? Prévention, Detection & Removal

Remove virus à partir de USB Flash Drive en utilisant Command Prompt or Batch File

Rogue Security Software or Scareware: Comment vérifier, empêcher, supprimer?

Qu'est-ce que WIN32: BogEnt et comment le supprimer?

Comment désinstaller ou supprimer Driver Tonic de Windows 10

Comment supprimer Malware From un Android Phone

Cryptojacking the nouveau browser mining threat Vous devez savoir sur

Comment supprimer Chromium Virus de Windows 11/10

Qu'est-ce que IDP.Generic and How pour le retirer en toute sécurité de Windows?

Qu'est-ce que Rootkit? Comment fonctionne Rootkits? Rootkits a expliqué

Comment faire pour supprimer Malware de votre PC Windows 10

IObit Malware Fighter Free review & download

Bundleware: définition, Prevention, Removal Guide

Potentiellement indésirable Programs or Applications; Avoid Installation PUP/PUA

Microsoft Windows Logo process dans Task Manager; Est-ce un virus?

Comment checter Registry pour les logiciels malveillants dans Windows 10

Comment Microsoft identifie-t-elle les applications indésirables Malware & Potentially

Comment utiliser Malwarebytes Anti-Malware pour supprimer Malware

Comment utiliser Avast Boot Scan pour supprimer Malware de Windows PC