Comment utiliser iVerify pour protéger votre appareil iOS contre les pirates

Chaque système d'exploitation et appareil a ses outils de sécurité. Si vous utilisez un ordinateur de bureau, vous serez familiarisé avec le large éventail de pare-feu, de vérificateurs de virus et de logiciels malveillants et les conseils de sécurité généraux(general security advice) disponibles .

Mais qu'en est-il de vos smartphones et tablettes ? Avec de plus en plus de personnes passant à l'informatique mobile et de plus en plus de tablettes utilisées comme ordinateurs de facto(more tablets being used as de-facto computers) , le besoin d'une solution de sécurité mobile devient de plus en plus pressant(becomes ever more pressing) .

Une nouvelle solution pour les appareils iOS s'est présentée, appelée iVerify . À 5 $, cela découragera la foule à la recherche de cadeaux, mais cela vaut la peine de sacrifier votre latte quotidien en échange de la tranquillité d'esprit.

But….iOS Devices Can’t Be Hacked!

Il y a un peu une illusion dangereuse selon laquelle les appareils iOS sont imprenables. Que le cryptage sur eux les rend immortels à toute tentative de piratage. C'est faux.

Il est(is) vrai que les appareils iOS ont de très bonnes fonctionnalités de cryptage (à condition de ne pas oublier de les allumer !). Mais rien n'est garanti. Des bogues sont trouvés tout le temps, y compris dix bogues dans iMessage seul(ten bugs in iMessage alone) .

iVerify surveille toutes les vulnérabilités de sécurité potentielles et signale tout ce qu'il juge suspect. Il vous donne également une liste de contrôle des choses que vous devez faire pour verrouiller complètement votre téléphone afin de rendre encore plus difficile l'accès à votre téléphone.

Configuration d'iVerify pour iOS(Setting Up iVerify for iOS)

iVerify fonctionne à la fois sur iPhone et iPad. L'achat pour l'un vous donnera la version pour l'autre, nous vous suggérons donc fortement de configurer l'application sur les deux appareils si vous avez les deux.

- Une fois l'application téléchargée, ouvrez-la et cliquez sur le bouton vert Continuer(Continue) .

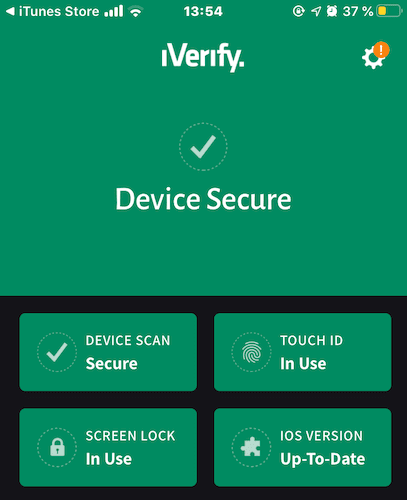

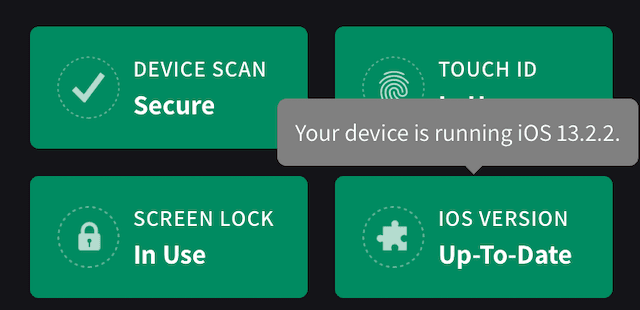

- Cela ouvre ensuite l'écran principal pour montrer ce qu'il croit être les quatre principaux domaines de sécurité importants - Analyse de l'appareil, Touch ID, Verrouillage de l'écran(Device Scan, Touch ID, Screen Lock) et votre version iOS(iOS Version) actuelle .

- Depuis que je les utilise et les mets à jour, ils sont tous actuellement verts. Mais si l'un d'entre eux était désactivé ou obsolète, il apparaîtrait en rouge, nécessitant une attention immédiate.

- Si vous appuyez légèrement sur l'un des boutons, il vous donnera des informations pertinentes.

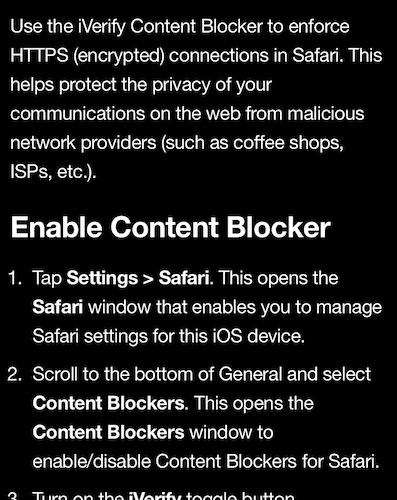

- Si vous faites maintenant défiler la page plus bas, vous verrez des listes de contrôle des précautions de sécurité que vous pouvez maintenant prendre pour verrouiller encore plus votre appareil.

- Si vous appuyez sur le premier, Protéger contre le vol,(Protect against theft,) vous obtiendrez une liste des recommandations d'iVerify dans cette catégorie.

- Ce qui est un peu moins, c'est qu'iVerify ne vérifie pas si vous avez déjà fait ces choses. Cela suppose simplement que vous ne l'avez pas fait. Si vous trouvez quelque chose que vous avez déjà fait, appuyez dessus, faites défiler vers le bas, puis appuyez sur J'ai examiné ceci(I’ve Reviewed This) . Il sera alors marqué comme terminé.

- Pour une tâche que vous n'avez pas terminée, appuyez dessus et la page suivante vous donnera des instructions complètes sur la façon de l'accomplir, y compris un bouton pour vous amener aux paramètres de l'appareil.

- Une fois que vous l'avez fait, revenez à iVerify, appuyez sur J'ai examiné ceci(I’ve Reviewed This) , et il sera marqué comme terminé. Passez au suivant et répétez.

iVerify détecte les menaces sur votre appareil iOS(iVerify Detects Threats to Your iOS Device)

Lorsque iVerify détecte une menace, il génère un lien unique vers Trail of Bits , le développeur qui a créé iVerify. Ce lien vous donne des informations sur ce qu'il faut faire pour éliminer la menace, ainsi que pour signaler la menace à Trail of Bits , afin d'améliorer sa base de données sur les menaces.

Comme le dit l'écran, ouvrez le lien sur un autre appareil non infecté, fermez l'appareil infecté et suivez les instructions du lien donné.

Not 100% Perfect – But Better Than Nothing

Cela ne doit pas être considéré comme une solution parfaite pour lutter contre les logiciels espions, les logiciels malveillants et les pirates. Rien n'est parfait. Les menaces évoluent tout le temps, et évidemment, si un gouvernement ou un méchant soutenu par l'État s'en mêle, eh bien quelque chose comme iVerify sera inutile.

Mais 99% d'entre nous ne seront pas ciblés par des gouvernements totalitaires ou quelqu'un utilisant un appareil de brouillage de la voix exigeant qu'ils soient payés un milliard de dollars en échange de ne pas gâcher le réseau électrique. Pour nous, les gens ordinaires, iVerify pourrait s'avérer être une ressource très précieuse.

Related posts

Sauvegardez automatiquement votre appareil iOS via WiFi

Utilisez votre appareil iOS comme modem filaire

Comment sauvegarder votre appareil iOS à l'aide d'iTunes

Comment optimiser l'application Outlook mobile pour votre téléphone

Comment lier Android phone or iPhone à Windows 10 PC

Comment arrêter Chrome de demander de sauvegarder des mots de passe

Qu'est-ce qu'un QR code? Quels sont les QR code s utilisés?

Quel est le glisser-déposer? Comment glisser-déposer

Comment changer le iPhone keyboard language: tout ce que vous avez besoin de savoir

Liste de iPhone apps à partir de Microsoft

3 façons d'obtenir le PUK code de votre SIM card

Qu'est-ce qu'un SIM card et que fait-il?

5 façons de télécharger des fichiers sur Google Drive

Comment changer la langue Netflix (7 façons)

Comment faire pour activer iPhone 11 et trois façons de désactiver

Comment mettre Google Chrome dans Dark Mode

Microsoft To-Do sur iPhone Tips and Tricks: Superchargez votre productivité!

Comment installer des add-ins dans Outlook pour Android et iOS

Best iOS Simulators et émulateurs pour Windows 10 PC

Quel iPhone ai-je? Comment dire à votre iPhone model de 3 manières différentes