Attaques de surf : pirater Siri, Alexa, Google, Bixby avec des ondes ultrasonores

Les assistants vocaux vous aident dans vos tâches quotidiennes, qu'il s'agisse de prendre rendez-vous avec un client, de jouer de la musique, etc. Le marché lié aux assistants vocaux regorge d'options : Google , Siri , Alexa et Bixby . Ces assistants sont activés à l'aide de commandes vocales et font avancer les choses. Par exemple, vous pouvez demander à Alexa de jouer certaines chansons de votre choix. Ces appareils peuvent être détournés et utilisés contre le propriétaire de l'appareil. Aujourd'hui, nous allons en apprendre davantage sur les attaques de surf(Surfing Attacks) utilisant des ondes ultrasonores(Ultrasound) et les problèmes potentiels que cela pose.

Qu'est-ce qu'une attaque de surf ?

Les appareils intelligents sont équipés d'assistants vocaux tels que Google Home Assistant , Alexa d' Amazon , Siri d' Apple et certains assistants vocaux peu populaires. Je n'ai trouvé aucune définition nulle part sur Internet , alors je la définis comme suit :

“Surfing attacks refer to hijacking of voice assistants using inaudible sounds such as Ultrasound waves, with an intention to access device owners’ data without the knowledge of owner”.

Vous savez peut-être déjà que les oreilles humaines ne peuvent percevoir les sons qu'entre une gamme de fréquences (20 Hz à 20 KHz. Si quelqu'un envoie des signaux audio qui se situent en dehors du spectre audio des oreilles humaines, la personne ne peut pas les entendre. Idem avec les ultrasons(Ultrasounds) . La fréquence est au-delà de la perception des oreilles humaines.

Les méchants ont commencé à utiliser les ondes ultrasonores(Ultrasound) pour détourner des appareils tels que les smartphones et les maisons intelligentes, qui utilisent des commandes vocales. Ces commandes vocales à la fréquence des ondes ultrasonores(Ultrasound) dépassent la perception humaine. Cela permet aux pirates d'obtenir les informations qu'ils souhaitent (qui sont stockées dans les appareils intelligents à commande vocale), à l'aide des assistants sonores. Ils utilisent des sons inaudibles à cette fin.

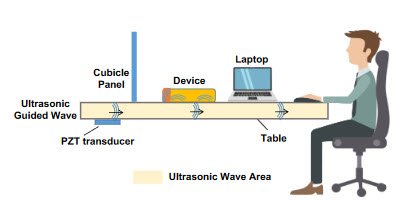

Pour les attaques de surf, les pirates n'ont pas besoin d'être dans la ligne de mire de l'appareil intelligent pour le contrôler à l'aide d'assistants vocaux. Par exemple, si un iPhone est posé sur la table, les gens supposent que la voix peut se déplacer dans les airs, donc si la commande vocale passe par les airs, ils peuvent remarquer les pirates. Mais ce n'est pas le cas car les ondes vocales n'ont besoin que d'un conducteur pour se propager.

Sachez(Know) que les artefacts solides peuvent également aider la voix à se propager tant qu'ils peuvent vibrer. Une table en bois peut encore transmettre des ondes vocales à travers le bois. Ce sont les ondes ultrasonores(Ultrasound) utilisées comme commandes pour faire des choses illégalement sur les smartphones des utilisateurs cibles ou d'autres appareils intelligents qui utilisent des assistants vocaux tels que Google Home ou Alexa .

Lire(Read) : Qu'est-ce qu'une attaque par pulvérisation de mot(Password Spray Attack) de passe ?

Comment fonctionnent les attaques de surf ?

Utilisation d'ondes ultrasonores inaudibles qui peuvent traverser la surface où sont conservées les machines. Par exemple, si le téléphone est sur une table en bois, tout ce qu'ils ont à faire est de fixer une machine à la table qui peut envoyer des ondes ultrasonores pour une attaque de surf.

En fait, un appareil est fixé à la table de la victime ou à toute surface qu'elle utilise pour poser l'assistant vocal. Cet appareil baisse d'abord le volume des assistants intelligents afin que les victimes ne se doutent de rien. La commande vient via l'appareil attaché à la table et la réponse à la commande est également collectée par la même machine ou quelque chose d'autre qui peut être à un endroit éloigné.

Par exemple, une commande peut être donnée en disant : « Alexa , veuillez lire le SMS que je viens de recevoir ». Cette commande est inaudible pour les personnes présentes dans la pièce. Alexa lit le SMS contenant OTP (mot de passe à usage unique) d'une voix extrêmement basse. Cette réponse est à nouveau capturée par le dispositif de piratage et envoyée là où les pirates le souhaitent.

De telles attaques sont appelées attaques(Attacks) de surf . J'ai essayé de supprimer tous les mots techniques de l'article afin que même un non-technicien puisse comprendre ce problème. Pour une lecture avancée, voici un lien vers un document de recherche(a link to a research paper) qui l'explique mieux.

Lire ensuite(Read next) : Que sont les attaques de Living Off The Land(What are Living Off The Land attacks) ?

Related posts

Siri, Google Assistant et Cortana - Trois assistants numériques comparés

Les meilleures prises intelligentes en 2019 qui fonctionnent avec Alexa et Google Home

Shodan est un search engine pour les appareils connectés à Internet

Internet sur Things (IoT) - Foire aux questions (FAQ)

Qui possède IoT Data? Manufacturer, End User, ou une tierce partie?

Comment retirer de Google FLoC (Privacy Sandbox) dans Chrome

Comment importer ou exporter Google Chrome Signets vers un HTML file

Les meilleures alternatives Google Bookmarks vous voulez jeter un oeil à

Fix Downloading Proxy Script error en Google Chrome

Comment faire Google Slides loop sans publication

Comment imprimer des cellules sélectionnées dans Excel or Google Sheets sur une page

Google Docs Keyboard Shortcuts pour Windows 10 PC

Fix Google Docs Spellcheck ne fonctionne pas correctement

Pourquoi les appareils IoT comme Amazon Echo sont une cible pour les attaquants et comment vous protéger

10 meilleurs thèmes pour Google Chrome Browser

Comment ajouter et utiliser plusieurs Time Zones dans Google Calendar

Anna Assistant est un voice assistant parfait pour Google Chrome

En utilisant Google Earth sur Chrome browser

Comment ajouter des contacts de suppression dans Google Contacts or Gmail

Google Drive se bloque sur Windows PC