Comment détecter les logiciels de surveillance ou d'espionnage des ordinateurs et des e-mails

Si vous êtes un administrateur système, garder un œil sur l'utilisation des e-mails et des PC de vos employés est une tâche assez courante, vous permettant de surveiller la productivité et de vous assurer qu'aucun fichier dangereux n'entre sur votre réseau. Il en va de même pour les parents(applies to parents) et les enseignants, qui pourraient souhaiter garder un œil sur l'utilisation du PC d'un enfant pour leur sécurité.

Malheureusement, il y a des moments où les logiciels de surveillance ne sont pas les bienvenus ou appréciés. Les pirates, les fouineurs ou les administrateurs informatiques excessifs peuvent tous repousser les limites trop loin. Si vous vous inquiétez pour votre vie privée(worried about your privacy) , vous pouvez apprendre à détecter les logiciels de surveillance ou d'espionnage des ordinateurs et des e-mails en suivant ces étapes.

Surveillance à la maison, à l'école ou au travail(Monitoring at Home, School, or Work)

Avant de commencer à chercher comment détecter certains types de surveillance des ordinateurs et des e-mails, vous devrez peut-être déterminer vos droits. En tant qu'employé, vos droits à un accès non filtré au Web, aux e-mails ou à l'utilisation générale du PC peuvent être bien inférieurs, bien que cela ne signifie pas qu'il n'y a pas de limites infranchissables(boundaries that can’t be crossed) .

Vous n'êtes peut-être pas propriétaire de l'équipement et, selon votre contrat, votre employeur ou votre école peut détenir le droit d'enregistrer toutes les données sur l'utilisation de votre PC. Bien qu'il existe des moyens de surveiller cela, vous ne pourrez peut-être pas l'arrêter ou le contourner. Il en va de même dans un cadre éducatif, où des contrôles stricts sur l'utilisation du PC et du Web sont probables.

C'est un scénario entièrement différent pour un PC personnel sur un réseau domestique, cependant. Votre PC, vos règles – à moins que ce ne soit pas votre équipement. Les parents, par exemple, peuvent placer un logiciel de surveillance pour assurer la sécurité de leurs enfants, mais il en va de même pour les partenaires abusifs ou les pirates malveillants à des milliers de kilomètres.

Que ce soit à la maison, à l'école ou au bureau, il existe plusieurs façons de vérifier le type typique de surveillance des ordinateurs ou des e-mails qui peut avoir lieu.

Vérification du logiciel de surveillance des e-mails(Checking for Email Monitoring Software)

Si vous souhaitez vérifier la surveillance des e-mails, déterminez d'abord si vous utilisez un compte de messagerie personnel, d'entreprise ou éducatif. Pour les comptes d'entreprise ou éducatifs, un administrateur système a probablement le pouvoir d'accéder à vos e-mails à tout moment, tous les e-mails étant acheminés via un serveur sécurisé qu'il peut également contrôler.

Si tel est le cas, vous devez toujours(always) supposer que vos e-mails sont surveillés d'une manière ou d'une autre. Il peut être activement surveillé, où chaque e-mail est vérifié et enregistré, ou la surveillance peut être moins spécifique, avec des informations sur le moment où vous envoyez et recevez des e-mails (ainsi que les destinataires ou les expéditeurs) enregistrées séparément.

Même avec une surveillance moins active, un administrateur d'un compte de messagerie d'entreprise ou éducatif peut toujours réinitialiser votre mot de passe pour accéder à vos e-mails à tout moment.

Vérification des en-têtes de courrier électronique(Checking Email Headers)

Vous pouvez généralement déterminer si vos e-mails sont acheminés via un serveur de messagerie d'entreprise en consultant les en- têtes des e-mails(headers for emails) que vous recevez. Par exemple, dans Gmail , vous pouvez rechercher les en-têtes en ouvrant un e-mail et en sélectionnant l' icône de menu à trois points(three-dots menu icon ) en haut à droite. Dans les options, sélectionnez l' option Afficher l'original(Show Original ) .

En regardant les en-têtes, l' en-tête Reçu(Received) indiquera d'où provient l'e-mail et le serveur de messagerie utilisé. Si l'e-mail est acheminé via un serveur d'entreprise ou est analysé par un filtre, vous pouvez supposer que l'e-mail est (ou peut être) enregistré et surveillé.

Utilisation de serveurs proxy(Using Proxy Servers)

Si vous utilisez un client de messagerie de bureau tel que Microsoft Outlook , il est possible que vos e-mails soient surveillés via un serveur proxy. Un serveur proxy peut être utilisé pour enregistrer certaines données, ainsi que pour les transmettre à d'autres serveurs.

Vous pouvez vérifier vos paramètres de proxy sur Windows 10 dans le menu Paramètres de Windows(Windows Settings) (si vous y avez accès).

- Pour commencer, cliquez avec le bouton droit sur le menu Démarrer(Start) et sélectionnez l' option Paramètres .(Settings)

- Dans les paramètres Windows, sélectionnez Réseau et Internet(Network & Internet) > Proxy . Si vous utilisez un serveur proxy, cela sera répertorié dans la section Utiliser un serveur proxy(Use a proxy server) .

Il est également possible que les paramètres de votre boîte aux lettres Outlook soient conçus pour être acheminés via un serveur de messagerie via un proxy spécifique. Ceci est configuré lorsque la boîte aux lettres de votre compte est ajoutée à Outlook qui, pour les appareils d'entreprise, est probablement configuré automatiquement pour vous.

Malheureusement, la seule façon de tester cela (sans accès administrateur vous-même) est d'envoyer et de recevoir des e-mails entre un compte personnel et un compte que vous soupçonnez d'être surveillé. En surveillant les en-têtes des e-mails, vous pourrez peut-être repérer si un serveur proxy est utilisé à l'aide des en -têtes Received ou X-Forwarded-For .

Vérification du logiciel de surveillance(Checking for Monitoring Software)

Une méthode plus typique de surveillance numérique consiste à installer un logiciel sur votre PC, à suivre votre activité sur le Web, le logiciel que vous utilisez et même l'utilisation de votre microphone, de votre webcam et de votre clavier. Presque tout ce que vous faites sur votre PC peut être enregistré avec le bon logiciel.

Cependant, rechercher les signes indiquant que vous êtes surveillé peut être un peu plus difficile. Il n'y a pas toujours d'icône pratique dans la barre des tâches Windows à rechercher, vous devrez donc creuser un peu plus.

Vérification du gestionnaire de tâches Windows(Checking Windows Task Manager)

Si vous pensez qu'il y a un logiciel sur votre PC Windows qui enregistre votre activité, vous voudrez peut-être d'abord vérifier votre liste de processus en cours d'exécution à l'aide du Gestionnaire(Task Manager) des tâches . Vous y trouverez une liste de tous les logiciels en cours d'exécution sur votre PC.

- Pour ouvrir le gestionnaire de tâches, cliquez avec le bouton droit sur le menu Démarrer(Start) et sélectionnez l' option Gestionnaire de tâches .(Task Manager)

- Dans la fenêtre du Gestionnaire(Task Manager) des tâches , vous verrez une liste des applications et des services en cours d'exécution. Vous pouvez également passer à l' onglet Détails pour obtenir une liste plus claire de tous (Details)les fichiers exécutables en(executable files) cours d'exécution .

L'exécution de processus avec des noms non descriptifs devrait éveiller vos soupçons (mais pas toujours). Bien que cela puisse prendre du temps, vous devez utiliser un moteur de recherche pour enquêter tour à tour sur chaque processus en cours d'exécution.

Par exemple, ntoskrnl.exe est un processus Windows parfaitement légitime (et essentiel). Si vous avez repéré student.exe (l'application de surveillance du service de surveillance LanSchool pour les écoles) dans la liste, vous pouvez supposer que vous êtes surveillé.

Vous devez également rechercher des logiciels de connexion de bureau à distance courants, tels que VNC , LogMeIn ou TeamViewer . Ces applications de partage d'écran(screen sharing apps) permettent à un utilisateur distant de prendre le contrôle de votre PC, en lui donnant la possibilité d'ouvrir des applications, d'effectuer des tâches, d'enregistrer votre utilisation de l'écran, etc.

Windows dispose également de son propre service de bureau à distance(own remote desktop service) , permettant à d'autres PC Windows de visualiser et de contrôler votre PC. La bonne nouvelle est que les connexions RDP ne permettent généralement qu'à une seule personne de voir un écran en même temps. Tant que vous êtes connecté, un autre utilisateur ne devrait pas pouvoir voir ou contrôler votre PC.

Examen des connexions réseau actives(Looking at Active Network Connections)

Le gestionnaire de processus est un bon moyen de vérifier les logiciels de surveillance actifs, mais cela ne fonctionne que si le logiciel est actuellement actif. Dans certains contextes (comme un environnement scolaire), vous n'êtes peut-être pas autorisé à ouvrir le gestionnaire de tâches(Task Manager) pour regarder en premier lieu.

La plupart des logiciels de journalisation fonctionnent généralement en enregistrant les données localement et en les envoyant à un serveur ou à un administrateur ailleurs. Cela peut être local (sur votre propre réseau) ou sur un serveur Internet. Pour ce faire, vous devrez examiner les connexions réseau actives sur votre PC.

Une façon de procéder consiste à utiliser le moniteur de ressources(Resource Monitor) intégré . Cette application Windows peu connue vous permet de visualiser toutes les communications actives, entrantes et sortantes, à partir de votre PC. C'est aussi une application qui reste souvent disponible sur les PC d'entreprise et d'enseignement.

- Pour ouvrir Resource Monitor , cliquez avec le bouton droit sur le menu Démarrer(Start) et sélectionnez Exécuter(Run) .

- Dans la zone Exécuter(Run) , tapez resmon et sélectionnez OK .

- Sélectionnez l' onglet Réseau(Network) dans la fenêtre Moniteur de ressources . (Resource Monitor )De là, vous verrez une liste des connexions actives. Dans la zone Processus avec activité réseau(Processes with Network Activity ) , vous verrez les processus qui envoient et reçoivent des données, soit localement, soit vers des services Internet.

Dans la zone Activité réseau(Network Activity ) , vous verrez à nouveau ces processus répertoriés, mais avec les connexions actives (avec adresses IP) répertoriées. Si vous souhaitez connaître les ports utilisés pour établir les connexions ou ouvrir les ports de votre PC sur(open ports on your PC) lesquels les processus écoutent activement les connexions, consultez les cases Connexions TCP(TCP Connections ) et Ports d'écoute .(Listening Ports)

Toute connexion à d'autres appareils dans des plages d'adresses IP réservées (par exemple, 10.0.0.1 à 10.255.255.255 ou 192.168.0.1 à 192.168.255.255) signifie que les données sont partagées sur votre réseau, mais les connexions à d'autres plages pointent vers un serveur d'administration basé sur Internet .

Vous devrez peut-être rechercher certains des processus répertoriés ici pour identifier les applications possibles. Par exemple, si vous repérez un processus que vous ne reconnaissez pas avec un certain nombre de connexions actives, envoyant et recevant beaucoup de données ou en utilisant un port inhabituel (généralement un numéro à 5 chiffres), utilisez un moteur de recherche pour le rechercher. plus loin.

Journalisation du clavier, de la webcam et du microphone(Spotting Keyboard, Webcam, and Microphone Logging)

Le logiciel de surveillance pour PC ne consiste pas seulement à enregistrer votre utilisation du Web, il peut s'avérer beaucoup plus personnel. Dans la mesure du possible, des applications comme celles-ci peuvent (et peuvent) surveiller votre webcam et surveiller l'utilisation, ou enregistrer toutes les pressions de touches actives que vous faites. Tout ce que vous tapez, dites ou faites sur votre PC peut être enregistré et examiné ultérieurement.

Si cela se produit, vous devrez essayer de repérer les signes. La plupart des webcams intégrées et externes affichent une lumière (généralement une (external webcams)LED verte ou blanche ) pour indiquer qu'une webcam est active. L'utilisation du microphone(Microphone) est plus difficile à repérer, mais vous pouvez vérifier les sons détectés par un microphone dans le menu Paramètres du son .(Sound)

- Pour cela, faites un clic droit sur l'icône du son dans la zone d'accès rapide de la barre des tâches. Dans les options, sélectionnez Ouvrir les paramètres de son(Open Sound settings) .

- Dans le menu Son , le curseur (Sound)Testez votre microphone(Test your microphone ) se déplacera de haut en bas avec les sons captés par votre micro.

Si vous disposez des autorisations nécessaires, vous pouvez bloquer l'accès à votre micro ou à votre caméra(block access to your mic or camera) dans le menu Paramètres de Windows.

- Pour accéder à ce menu, cliquez avec le bouton droit sur le menu Démarrer(Start) et sélectionnez Paramètres.(Settings.)

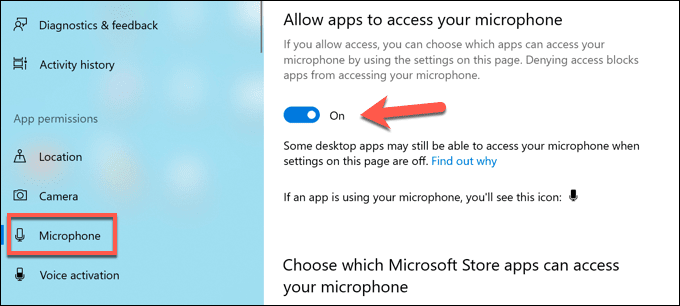

- Dans le menu Paramètres(Settings ) , sélectionnez l' option Confidentialité . (Privacy )Dans la section Microphone , désactivez les curseurs Autoriser les applications à accéder à votre microphone(Allow apps to access your microphone ) et Autoriser les applications de bureau à accéder à votre microphone(Allow desktop apps to access your microphone ) pour arrêter tout accès au micro. Vous pouvez également bloquer des applications individuelles en sélectionnant le curseur à côté de chaque entrée d'application.

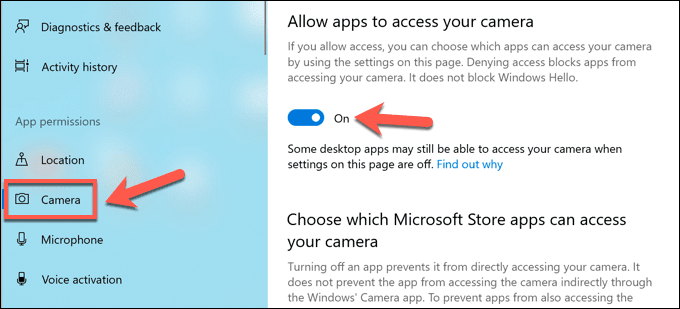

- Dans la section Appareil photo(Camera ) , vous pouvez désactiver l'accès à l'appareil photo en sélectionnant Autoriser les applications à accéder à votre appareil photo(Allow apps to access your camera ) et Autoriser les applications de bureau à accéder aux(Allow desktop apps to access your camera) curseurs de votre appareil photo. Vous pouvez également arrêter des applications individuelles en sélectionnant le curseur à côté de chaque entrée.

Les étapes ci-dessus devraient vous aider à limiter ce que quelqu'un peut voir ou entendre, mais vous devrez peut-être prendre des mesures supplémentaires pour bloquer les tentatives(block keylogging attempts) d'enregistrement de frappe .

Se protéger contre la surveillance gouvernementale(Protecting Against Government Monitoring)

Les méthodes que nous avons décrites ci-dessus fonctionnent bien pour repérer le type de surveillance auquel vous pouvez vous attendre à la maison ou au travail, mais elles sont moins susceptibles de fonctionner pour repérer la surveillance gouvernementale. Dans certaines régions du monde, votre activité numérique est susceptible d'être enregistrée et censurée.

Se protéger contre ce type de surveillance informatique en ligne peut être difficile, mais ce n'est pas impossible. Certains des meilleurs réseaux privés virtuels(best virtual private networks) peuvent fonctionner dans des régions du monde où la censure sur Internet est courante, mais vous pouvez également utiliser Tor(use Tor) pour contourner les restrictions et protéger votre vie privée à la place.

Malheureusement, la seule façon d'empêcher véritablement les agents gouvernementaux de surveiller votre utilisation numérique est de passer à des plateformes de communication cryptées. Il existe un certain nombre de plates-formes de chat cryptées(encrypted chat platforms) , telles que Signal , qui prennent en charge le cryptage de bout en bout, vous permettant de discuter librement sans crainte de censure.

Protégez-vous contre les fouineurs(Protect Yourself Against Snoopers)

Comme le montrent les étapes ci-dessus, les administrateurs d'entreprise, les parents autoritaires, les ex mécontents, les pirates malveillants et même les espions du gouvernement peuvent surveiller l'utilisation de votre PC de plusieurs façons. Ce n'est pas toujours quelque chose que vous pouvez contrôler, surtout si vous êtes un employé utilisant un réseau d'entreprise.

Cependant, si vous utilisez un PC personnel, vous pouvez prendre certaines mesures pour protéger votre PC. L'utilisation d'un réseau privé virtuel(virtual private network) est un excellent moyen de masquer votre utilisation d'Internet, mais il peut également bloquer les tentatives sortantes de connexion à votre PC. Vous pouvez également penser à renforcer votre PC avec un pare-feu tiers(third-party firewall) pour arrêter les accès inutiles.

Si vous êtes vraiment inquiet pour la sécurité de votre réseau(network security) , vous pouvez rechercher d'autres moyens d'isoler l'utilisation de votre PC. Vous pouvez passer à une distribution Linux(Linux distribution) , offrant plus de sécurité qu'un PC Windows typique. (Windows)Si vous voulez devenir chapeau blanc, vous pouvez même penser à une distribution Linux pour le piratage(Linux distro for hacking) , vous permettant de tester votre réseau pour les failles de sécurité.

Related posts

Quel Do BCC and CC Mean? Compréhension Basic Email Lingo

Le Best Free Encryption Software en 2021

La meilleure façon de passer à une nouvelle adresse e-mail

Meilleur logiciel de panorama gratuit

6 façons d'envoyer des fichiers volumineux en pièces jointes

Comment prendre un Screenshot sur Steam

Comment scinder le Screen sur un chromebook

OTT explique : Quelle est la différence entre POP et IMAP dans mon compte de messagerie ?

Comment faire Spotify Louder and Sound Better

Comment Post Un article sur Linkedin (et Best Times à Post)

Comment 04403206

Comment trouver les serveurs meilleurs Discorde

Comment Mute Someone sur Discord

Comment changer la langue sur Netflix

Qu'est-ce que Discord Streamer Mode and How pour le mettre en place

Comment créer votre propre adresse e-mail de domaine personnalisée

Comment ouvrir un File avec No Extension

3 façons de prendre un Photo or Video sur un chromebook

10 Best Ways à Child Proof Your Computer

5 meilleures façons de trouver l'adresse e-mail de quelqu'un