Comment Microsoft identifie-t-il les logiciels malveillants et les applications potentiellement indésirables

L'un des principaux objectifs de Microsoft pour tous les utilisateurs de Windows est la sécurité, et il serait intéressant de savoir comment Microsoft identifie les logiciels malveillants(Malware) et les applications potentiellement indésirables(Potentially Unwanted Applications) . Nous avons récemment parlé du blocage des applications potentiellement indésirables dans Edge,(Potentially Unwanted Application blocking in Edge,) et c'est l'un des moyens de garantir la sécurité de l'expérience Windows .

Microsoft utilise une approche à plusieurs volets pour aider ses clients à gérer leurs risques.

Cette approche comprend trois éléments clés :

- Mises à jour de sécurité de haute qualité - en utilisant des pratiques d'ingénierie de classe mondiale pour produire des mises à jour de sécurité de haute qualité qui peuvent être déployées en toute confiance sur plus d'un milliard de systèmes divers dans l'écosystème PC et aider les clients à minimiser les perturbations de leurs activités ;

- (Community)Défense basée sur la communauté - Microsoft s'associe à de nombreuses autres parties pour enquêter sur les vulnérabilités potentielles des logiciels Microsoft . Microsoft cherche à atténuer l'exploitation des vulnérabilités grâce à la force de collaboration de l'industrie et par l'intermédiaire de partenaires, d'organisations publiques, de clients et de chercheurs en sécurité. Cette approche permet de minimiser les perturbations potentielles pour les activités des clients de Microsoft ;

- Processus de réponse de sécurité complet(Comprehensive) – utilisant un processus de réponse de sécurité complet qui aide Microsoft à gérer efficacement les incidents de sécurité tout en offrant la prévisibilité et la transparence dont les clients ont besoin pour minimiser les perturbations de leurs activités.

Il est impossible d'empêcher complètement l'introduction de vulnérabilités lors du développement de projets logiciels à grande échelle. Tant que les êtres humains écriront du code logiciel, aucun logiciel n'est parfait et des erreurs qui conduisent à des imperfections dans le logiciel seront commises. Certaines imperfections ("bogues") empêchent simplement le logiciel de fonctionner exactement comme prévu, mais d'autres bogues peuvent présenter des vulnérabilités. Toutes les vulnérabilités ne sont pas égales ; certaines vulnérabilités ne seront pas exploitables car des atténuations spécifiques empêchent les attaquants de les utiliser. Néanmoins(Nevertheless) , un certain pourcentage des vulnérabilités qui existent dans un logiciel donné présente le potentiel d'être exploitable.

Comment Microsoft identifie -t-il les logiciels malveillants(Malware) et les programmes potentiellement indésirables ?(PUPs)

Les quatre principales bases ou critères de classification selon les utilisations de Microsoft sont :

- Logiciels malveillants ou logiciels malveillants

- Logiciels indésirables

- Commentaires des consommateurs

- Applications potentiellement indésirables ( PUA ) ou programmes(Programs) potentiellement indésirables ( PUP ).

Certains logiciels ne sont pas nécessairement dangereux, mais ils gâchent l'expérience Windows . Ils le font en installant des applications à l'insu de l'utilisateur ou en diffusant des publicités sans son consentement.

1] Logiciel malveillant

Ce sont des applications et des logiciels qui compromettent la sécurité des utilisateurs. Ils peuvent voler vos informations personnelles, vos informations de carte de crédit et même verrouiller vos fichiers. Le dernier s'appelle Ransomware , qui est l'une des pires formes de logiciels malveillants que nous ayons vus ces dernières années. C'est l'une des raisons pour lesquelles la sécurité Windows a(Windows Security) introduit l' accès au dossier du contrôleur et le coffre-fort personnel(Personal Vault.) OneDrive .

Voici la liste des méthodes ou processus classifiés par Microsoft pour identifier le logiciel comme Malware :(Microsoft)

- Porte arrière

- Téléchargeur

- Compte-gouttes

- Exploiter

- Outil de piratage

- Macro-virus

- Obfuscateur

- Voleur de mot de passe

- Logiciels de rançon

- Logiciel de sécurité malveillant

- troyen

- Clic de cheval de Troie

- Ver.

Connexe : (Related: ) Différence entre virus, cheval de Troie, ver, logiciel publicitaire, logiciel espion, rootkit, logiciel malveillant, porte dérobée, etc.

2] Logiciels indésirables

Ce sont les logiciels qui perturbent votre expérience Windows. Selon Microsoft , le logiciel doit garder le contrôle de l'utilisateur, et non l'inverse. En fonction du comportement, Microsoft peut identifier puis avertir l'utilisateur de toute application indésirable entrant dans ces catégories.

- Manque de choix

- Manque de contrôle

- Pose et dépose

- Publicité et publicités.

Manque de choix(Lack of choice)

Un logiciel sans intention claire, transfère des données en arrière-plan, installe ou supprime des logiciels, se cache des utilisateurs entre dans cette catégorie. Microsoft classe également les logiciels indésirables s'ils déclenchent de fausses alarmes sur la santé de votre appareil ou demandent un paiement pour le réparer. Il existe des tonnes de logiciels qui prétendent accélérer votre ordinateur. Ils le font en créant de fausses déclarations et vous proposent ensuite d'acheter la version pro pour y remédier.

Manque de contrôle(Lack of control)

Tout logiciel qui prend en charge l'expérience du navigateur, modifie les paramètres de recherche, redirige le trafic Web sans consentement ou modifie le contenu sans le consentement de l'utilisateur. Nous avons vu beaucoup de logiciels qui servaient à changer le moteur de recherche par défaut ou à installer des barres d'outils lors de l'installation. Probablement l'un des problèmes les plus ennuyeux.

Mauvaise expérience d'installation et de désinstallation(Poor Installation and Uninstallation Experience)

Certaines applications ne se désinstallent pas entièrement même lorsque vous les désinstallez manuellement. Ils laissent derrière eux des programmes qui continuent de faire quelque chose de rouge au système. Certains d'entre eux font de leur mieux pour ne pas être désinstallés en se cachant des programmes Add/Remove ou des invites ou des fenêtres contextuelles trompeuses lorsque vous essayez de le désinstaller.

Publicité et publicités(Advertising and advertisements)

Bien qu'il soit acceptable de faire de la publicité, il faut toutefois obtenir le consentement de l'utilisateur. Certaines applications annoncent leur logiciel interne ou un logiciel tiers pour gagner de l'argent. Le pire, c'est qu'ils vous font cliquer sur une telle publicité soit en téléchargeant des fichiers, soit en ouvrant une page Web. Ils bloquent même toute la vue, et il y a de fortes chances que vous ne trouviez jamais de bouton de fermeture pour de telles publicités.

3] Commentaires des consommateurs

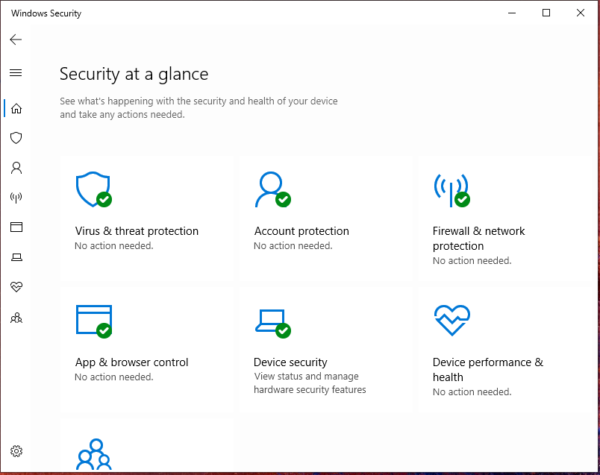

Si vous voyez ou rencontrez un tel logiciel, vous pouvez toujours soumettre un logiciel pour analyse(submit a software for analysis) . Microsoft utilise également la sécurité Windows(Windows Security) en conjonction avec cela, ce qui permet aux consommateurs de signaler facilement ces applications. Si de nombreux utilisateurs signalent un logiciel à plusieurs reprises, cela déclenche un signal d'alarme.

Un exemple classique est CCleaner . À un moment donné, c'était une application incontournable pour tous les utilisateurs de Windows . Plus tard, de nombreux utilisateurs ont signalé que l'utilitaire ne pouvait plus être recommandé. Microsoft Answers a mis sur liste noire les liens CCleaner .

4 ] Application potentiellement(] Potentially) indésirable ( PUA )

Les applications potentiellement indésirables(Potentially Unwanted Applications) ne sont pas des logiciels malveillants, mais Microsoft bloque le téléchargement de toute application ou logiciel entrant dans les catégories ci-dessus et plus encore. Les PUA(PUAs) sont les applications qui présentent les comportements suivants ou entrent dans ces catégories :

- Publicité

- Torrent

- Cryptominage(Cryptomining)

- Regroupement(Bundling)

- Commercialisation

- Évasion

- Mauvaise réputation de l'industrie.

J'espère que le message vous a aidé à comprendre ce qu'il faut à Microsoft ou probablement à toute société de sécurité pour identifier les logiciels malveillants et les applications potentiellement indésirables.

Related posts

Malware Submission: Où soumettre des fichiers malveillants au Microsoft & others?

Comment supprimer Virus Alert de Microsoft sur Windows PC

Microsoft Windows Logo process dans Task Manager; Est-ce un virus?

Comment ajouter Zoom à Microsoft Teams

Microsoft Intune ne synchronisation pas? Force Intune pour synchroniser en Windows 11/10

Comment automatiquement Forward Email dans Microsoft Outlook

Fix Microsoft Store Error 0x80072F7D

Turn Off Read Receipts dans Microsoft Teams pour les membres de l'équipe

Comment définir ou changer Microsoft Edge homepage sur Windows 10

Block or Stop Microsoft Edge pop-up Tips and Notifications

Microsoft Visual C++ Forfait redistribuable: FAQ and Download

Comment créer un Booklet or Book avec Microsoft Word

Comment installer Chrome Themes sur Microsoft Edge browser

Meet Microsoft Ruuh chatbot sur Facebook - Tout ce que vous avez besoin de savoir!

Fix Microsoft Edge Installation & Update error codes

Comment supprimer le bouton de menu Extensions de Microsoft Edge toolbar

Comment installer Microsoft Teams sur Linux and macOS

Le Microsoft account que vous avez entré n'existe pas

Comment utiliser le HLOOKUP function dans Microsoft Excel

Vous êtes absent, demandez à votre administrateur pour activer Microsoft Teams