Comment se protéger et prévenir les attaques et les infections de Ransomware

Ce guide de(Ransomware) prévention et de protection contre les ransomwares examine(Ransomware) la prévention des ransomwares et les mesures que vous pouvez prendre pour bloquer et empêcher les ransomwares(Ransomware) , le nouveau malware qui fait l'actualité partout pour de mauvaises raisons.

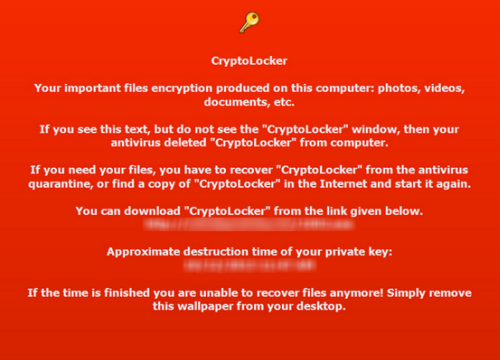

À maintes(Time) reprises, nous en apprenons davantage sur les menaces et les nouvelles variantes de logiciels malveillants tels que Ransomware qui présentent un danger pour les utilisateurs d'ordinateurs. Le virus ransomware verrouille l'accès à un fichier ou à votre ordinateur et exige qu'une rançon soit versée au créateur pour retrouver l'accès, généralement autorisé via un bon d'achat anonyme prépayé ou Bitcoin . Une menace spécifique de ransomware qui a réussi à attirer l'attention ces derniers temps est Cryptolocker , à l'exception du ransomware du FBI , Crilock & Locker .

La spécialité du rançongiciel est qu'il peut venir seul (souvent par e-mail) ou par le biais d'une porte dérobée ou d'un téléchargeur, apporté comme composant supplémentaire. Votre ordinateur peut être infecté par un rançongiciel lorsque vous cliquez sur un lien malveillant dans un e-mail, un message instantané, un site de réseau social ou un site Web compromis, ou si vous téléchargez et ouvrez une pièce jointe malveillante. De plus, comme un virus notoire, il peut ne pas être détecté par la plupart des programmes antivirus. Et même si votre logiciel antivirus est capable de supprimer le ransomware, il vous restera souvent un tas de fichiers et de données verrouillés !

Comment prévenir les ransomwares

Bien que la situation soit inquiétante et que l'issue soit fatale dans la plupart des cas si vous ne respectez pas les règles de l'auteur du logiciel malveillant (puisque les fichiers cryptés peuvent être endommagés de manière irréparable), vous pouvez prendre certaines mesures préventives pour éviter le problème. Vous pouvez empêcher le cryptage des rançongiciels ! Voyons quelques-unes des mesures de prévention des ransomwares(Ransomware prevention steps) que vous pouvez suivre. Ces étapes peuvent vous aider à bloquer et empêcher Ransomware .

Mise à jour du système d'exploitation et du logiciel de sécurité(Updated OS & security software)

Il va sans dire que vous utilisez un système d'exploitation moderne entièrement mis à jour(fully updated modern operating system) comme Windows 10/8/7, un bon logiciel antivirus(antivirus software) ou une suite de sécurité Internet(Internet Security Suite)(good antivirus software or an Internet Security Suite) et un navigateur sécurisé mis à jour(updated secure browser) , et un client de messagerie mis à jour(updated email client) . Configurez votre client de messagerie pour bloquer les fichiers .exe(block .exe files) .

Les auteurs de logiciels malveillants(Malware) trouvent que les utilisateurs d'ordinateurs, qui exécutent des versions obsolètes du système d'exploitation, sont des cibles faciles. Ils sont connus pour posséder certaines vulnérabilités que ces criminels notoires peuvent exploiter pour accéder silencieusement à votre système. Alors corrigez ou mettez à jour votre logiciel. Utilisez une suite de sécurité réputée. Il est toujours conseillé d'exécuter un programme qui combine à la fois un logiciel anti-malware et un pare-feu logiciel pour vous aider à identifier les menaces ou les comportements suspects, car les auteurs de logiciels malveillants envoient fréquemment de nouvelles variantes, pour essayer d'éviter la détection. Vous voudrez peut-être lire cet article sur les astuces de Ransomware et les comportements du navigateur.

En savoir plus sur la protection contre les ransomwares dans Windows 10(Ransomware protection in Windows 10) .(Read about Ransomware protection in Windows 10.)

Sauvegardez vos données(Back up your data)

Vous pouvez certainement minimiser les dommages causés au cas où votre machine serait infectée par Ransomware en effectuant des sauvegardes régulières(regular backups) . En fait, Microsoft a tout mis en œuvre et a déclaré que la sauvegarde était la meilleure défense contre les ransomwares, y compris Cryptolocker.

Ne cliquez jamais sur des liens inconnus ou ne téléchargez jamais de pièces jointes provenant de sources inconnues(Never click on unknown links or download attachments from unknown sources)

C'est important. Le courrier électronique(Email) est un vecteur couramment utilisé par Ransomware pour accéder à votre ordinateur. Donc, ne cliquez jamais sur un lien qui pourrait vous sembler suspect. Même si vous avez 1 % de doute, ne le faites pas ! Il en va de même pour les pièces jointes. Vous pouvez sûrement télécharger les pièces jointes que vous attendez d'amis, de parents et d'associés, mais faites très attention aux transferts de courrier que vous pouvez recevoir même de vos amis. Une petite règle à retenir dans de tels scénarios : En cas de doute – NE PAS(If in doubt – DONT) ! Jetez un œil aux précautions à prendre lors de l'ouverture des pièces jointes d'un e-mail(when opening email attachments) ou avant de cliquer sur des liens Web(clicking on web links) .

RansomSaver est un complément très utile pour Outlook de Microsoft qui détecte et bloque les e-mails auxquels sont joints des fichiers malveillants de ransomware.

Afficher l'extension de fichier cachée(Show hidden file-extension)

Un fichier qui sert de voie d'entrée pour Cryptolocker est celui nommé avec l'extension ".PDF.EXE". Les logiciels malveillants(Malware) aiment déguiser leurs fichiers .exe en fichiers .pdf inoffensifs . fichiers .doc ou .txt. Si vous activez la fonctionnalité pour voir l'extension complète du fichier, il peut être plus facile de repérer les fichiers suspects et de les éliminer en premier lieu. Pour afficher les extensions de fichiers masquées, procédez comme suit :

Ouvrez le Panneau de configuration(Control Panel) et recherchez Options des (Options)dossiers(Folder) . Sous l' onglet Affichage(View) , décochez l'option Masquer les extensions pour les types de fichiers connus(Hide extensions for known file types) .

Click Apply > OK.Maintenant, lorsque vous vérifiez vos fichiers, les noms de fichiers apparaîtront toujours avec leurs extensions telles que .doc , .pdf , .txt , etc. Cela vous aidera à voir les véritables extensions des fichiers.

Disable files running from AppData/LocalAppData folders

Essayez de créer et d'appliquer des règles dans Windows , ou utilisez un logiciel de prévention des intrusions , pour interdire un comportement particulier et notable utilisé par plusieurs Ransomware , y compris Cryptolocker , pour exécuter son exécutable à partir des dossiers App Data ou Local App Data . Le kit de prévention Cryptolocker(Cryptolocker Prevention Kit) est un outil créé par Third Tier qui automatise le processus de création d'une stratégie de groupe(Group Policy) pour désactiver les fichiers exécutés à partir des dossiers App Data et Local App Data , ainsi que pour désactiver l'exécution des fichiers exécutables à partir du dossier Temp .répertoire de divers utilitaires de décompression.

Liste blanche des applications(Application whitelisting)

La liste blanche d'applications est une bonne pratique que la plupart des administrateurs informatiques utilisent pour empêcher l'exécution de fichiers ou de programmes exécutables non autorisés sur leur système. Lorsque vous faites cela, seuls les logiciels que vous avez ajoutés à la liste blanche seront autorisés à s'exécuter sur votre système, de sorte que les fichiers exécutifs inconnus, les logiciels malveillants ou les rançongiciels ne pourront tout simplement pas s'exécuter. Découvrez comment ajouter un programme à la liste blanche .

Désactiver SMB1(Disable SMB1)

SMB ou Server Message Block est un protocole de partage de fichiers réseau destiné au partage de fichiers, d'imprimantes, etc., entre ordinateurs. Il existe trois versions : Server Message Block ( SMB ) version 1 ( SMBv1 ), SMB version 2 ( SMBv2 ) et SMB version 3 ( SMBv3 ). Il est recommandé de désactiver SMB1 pour des raisons de sécurité.

Utiliser AppLocker(Use AppLocker)

Utilisez(Use) la fonctionnalité intégrée AppLocker de Windows pour empêcher les utilisateurs d'installer ou d'exécuter des applications du Windows Store(prevent Users from installing or running Windows Store Apps ) et pour contrôler les logiciels à exécuter . Vous pouvez configurer votre appareil en conséquence pour réduire les risques d' infection par le rançongiciel Cryptolocker .

Vous pouvez également l'utiliser pour atténuer les ransomwares en bloquant les exécutables non signés, dans des endroits comme les ransomwares :

- <profil utilisateur>AppDataLocalTemp

\AppData\Local\Temp\ * AppDataLocalTemp**

Cet article vous expliquera comment créer des règles avec AppLocker(create rules with AppLocker) pour un exécutable et des applications de liste blanche.

Utiliser EMET(Using EMET)

La boîte à outils Enhanced Mitigation Experience protège les ordinateurs Windows contre les cyberattaques et les exploits inconnus. Il détecte et bloque les techniques d'exploitation couramment utilisées pour exploiter les vulnérabilités de corruption de mémoire. Il empêche les exploits de déposer Trojan , mais si vous cliquez sur Ouvrir un fichier, il ne pourra pas vous aider. MISE À JOUR(UPDATE) : Cet outil n'est pas disponible actuellement. La mise à jour de Windows 10 Fall Creators(Creators Update) inclura EMET dans le cadre de Windows Defender , de sorte que les utilisateurs de ce système d'exploitation n'ont pas besoin de l'utiliser.

Protéger le MBR

Protégez le Master Boot Record(Master Boot Record) de votre ordinateur avec le filtre MBR(MBR Filter) .

Désactiver le protocole de bureau à distance(Disable Remote Desktop Protocol)

La plupart des ransomwares(Ransomware) , y compris le malware Cryptolocker , tentent d'accéder aux machines cibles via le protocole de bureau(Remote Desktop Protocol) à distance ( RDP ), un utilitaire Windows qui permet d'accéder à distance à votre bureau. (Windows)Donc, si vous trouvez que RDP ne vous est d'aucune utilité, désactivez le bureau(disable remote desktop) à distance pour protéger votre machine contre File Coder et d'autres exploits RDP .

Désactiver l'hôte de script Windows(Disable Windows Scripting Host)

Les familles de logiciels malveillants(Malware) et de rançongiciels utilisent souvent WSH pour exécuter des fichiers .js ou .jse afin d'infecter votre ordinateur. Si vous n'avez pas besoin de cette fonctionnalité, vous pouvez désactiver Windows Scripting Host pour rester en sécurité.

Utiliser des outils de prévention ou de suppression des ransomwares(Use Ransomware prevention or removal tools)

Utilisez un bon logiciel anti-ransomware gratuit(free anti-ransomware software) . BitDefender AntiRansomware et RansomFree sont parmi les bons. Vous pouvez utiliser RanSim Ransomware Simulator pour vérifier si votre ordinateur est suffisamment protégé.

Kaspersky WindowsUnlocker peut être utile si le Ransomware bloque totalement l'accès à votre ordinateur ou même limite l'accès à certaines fonctions importantes, car il peut nettoyer un registre(Registry) infecté par un ransomware .

Si vous pouvez identifier le ransomware , cela peut rendre les choses un peu plus faciles car vous pouvez utiliser les outils de déchiffrement du ransomware qui peuvent être disponibles pour ce ransomware particulier.(If you can identify the ransomware, it can make things a bit easier as you can use the ransomware decryption tools that may be available for that particular ransomware.)

Voici une liste d'outils gratuits de décryptage de ransomware(Ransomware Decryptor Tools) qui peuvent vous aider à déverrouiller des fichiers.

Déconnectez-vous immédiatement d'Internet(Disconnect from the Internet immediately)

Si vous avez des doutes sur un fichier, agissez rapidement pour arrêter sa communication avec le serveur C&C avant qu'il n'ait fini de chiffrer vos fichiers. Pour ce faire, déconnectez-vous simplement d' Internet , du WiFi ou de votre réseau(Network) immédiatement, car le processus de cryptage prend du temps, donc bien que vous ne puissiez pas annuler l'effet de Ransomware , vous pouvez certainement atténuer les dégâts.

Utilisez la restauration du système pour revenir à un état propre connu(Use System Restore to get back to a known-clean state)

Si la restauration du système est activée sur votre machine Windows , ce que j'insiste, essayez de ramener votre système à un état propre connu. Ce n'est pas une méthode infaillible, cependant, dans certains cas, cela peut aider.

Remettre l'horloge du BIOS(Set the BIOS clock back)

La plupart des ransomwares(Ransomware) , y compris Cryptolocker , ou le FBI Ransomware , proposent un délai ou un délai dans lequel vous pouvez effectuer le paiement. S'il est prolongé, le prix de la clé de déchiffrement peut augmenter considérablement, et - vous ne pouvez même pas négocier. Ce que vous pouvez au moins essayer, c'est de "battre l'horloge" en réglant l' horloge du BIOS à une heure antérieure à la fin de la fenêtre d'heure limite. Le seul recours, quand toutes les astuces échouent car cela peut vous empêcher de payer le prix fort. La plupart des rançongiciels vous offrent une période de 3 à 8 jours et peuvent même exiger jusqu'à 300 USD ou plus pour la clé permettant de déverrouiller vos fichiers de données verrouillés.

Bien que la plupart des groupes ciblés par Ransomware se trouvent aux États-Unis et au Royaume-Uni, il n'existe aucune limite géographique. N'importe qui peut en être affecté - et chaque jour qui passe, de plus en plus de rançongiciels malveillants sont détectés . Prenez donc quelques mesures pour empêcher Ransomware de pénétrer dans votre ordinateur. Cet article parle un peu plus des attaques de ransomware et de la FAQ(Ransomware Attacks & FAQ) .

(While most of the targeted groups by Ransomware have been in the US and the UK, there exists no geographical limit. Anyone can be affected by it – and with every passing day, more and more ransomware malware is being detected. So take some steps to prevent Ransomware from getting onto your computer. This post talks a little more about Ransomware Attacks & FAQ.)

Lisez maintenant : (Now read:) Que faire après une attaque de Ransomware(What to do after a Ransomware attack) .

Related posts

Download Windows Command Reference PDF Guide à partir de Microsoft

Download Quick Start Guide à Windows 10 de Microsoft

Comment passer d'un Windows Phone à iPhone: étape par Step Guide

Microsoft Edge Deployment Guide pour Business

Microsoft Word tutorial pour les débutants - Guide sur la façon de l'utiliser

Google My Business Basic User Guide

Step-by-Step Guide installer FFmpeg sur Windows 10

Comment jouer Pokémon Go sur PC? (Step-by-Step Guide)

Apprendre à connaître Windows 10 Guide pour Employees à partir de Microsoft

Guide pour Parents pour empêcher Teen Vamping

Ordinateur portable Battery Usage Tips & Optimization Guide pour Windows utilisateurs

Rapidement Clear All Cache dans Windows 10 [The Ultimate Guide]

Comment Delete Downloads sur Android (GUIDE)

Download de Windows 10 Guides pour Beginners de Microsoft

Les débutants Guide pour optimiser Windows 10 pour de meilleures performances

Virus de Redirection Google - Guide de suppression manuelle étape par étape

Comment supprimer les virus de Windows 10; Malware Removal Guide

Ajouter un Printer dans Windows 10 [GUIDE]

Création d'un Full System Image Backup dans Windows 10 [Le guide ultime]

Comment Delete Win Setup Files dans Windows 10 [Guide]