Comment désactiver l'authentification NTLM dans le domaine Windows

Microsoft inclut le protocole NTML ou NT LAN Manager(NT LAN Manager Protocol) dans Windows NT à des fins d'authentification de base et a essayé d'améliorer sa sécurité en introduisant l'authentification Kerberos(Kerberos authentication) . Cependant, le protocole NTML(NTML Protocol) est toujours utilisé dans les réseaux de domaine Windows(Windows Domain Networks) . Dans cet article, nous allons voir comment désactiver l' authentification NTML(NTML Authentication) dans le domaine Windows(Windows Domain) .

Désactiver l'authentification NTML(NTML Authentication) dans le domaine Windows(Windows Domain)

Il peut y avoir plusieurs raisons pour lesquelles vous souhaiterez peut-être désactiver l' authentification NTML(NTML Authentication) dans le domaine Windows(Windows Domain) . Certaines des raisons les plus courantes sont :

- NTML n'est pas sécurisé et offre un cryptage faible.

- Dans le cas de NTML , votre hachage de mot de passe sera stocké dans le service LSA(LSA Service) . Il peut être facilement extrait par un attaquant.

- Il est vulnérable aux attaques d'interception de données(Data Interception attacks) car il y a un manque d'authentification mutuelle entre le client et le serveur.

Après avoir connu les raisons de désactiver l' authentification NTML(NTML Authentication) , voyons les raisons de le désactiver.

Ce sont les moyens par lesquels nous allons désactiver l' authentification NTML(NTML Authentication) dans le domaine Windows(Windows Domain) .

- Par l'éditeur de stratégie de groupe local

- Par l'éditeur du registre

Parlons-en en détail.

1] Par l'éditeur de stratégie de groupe

Avant de désactiver NTML , nous devons nous assurer que vous n'utilisez pas son protocole le moins protégé, c'est-à-dire; NTMLv1 ou NTML Version 1 . Cela peut rendre votre domaine vulnérable aux attaquants. Une fois que vous avez terminé, suivez la méthode suivante pour désactiver l' authentification NTML(NTML Authentication) dans le domaine Windows(Windows Domain) par l'éditeur de stratégie de groupe(Group Policy Editor) .

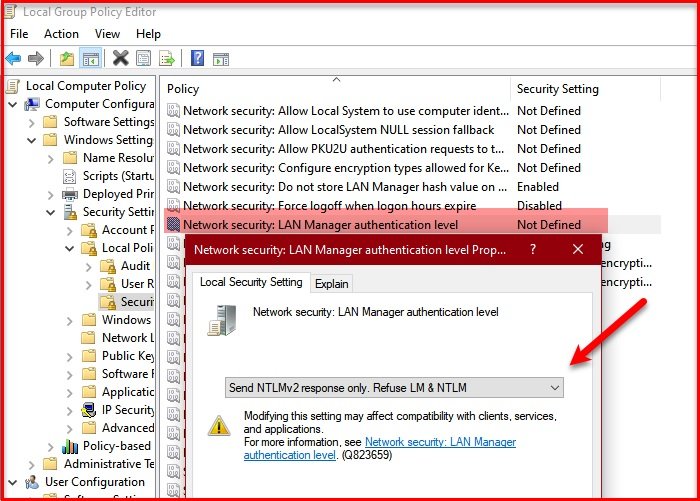

Pour ce faire, ouvrez l'éditeur de stratégie de groupe local (Local Group Policy Editor ) à partir du menu Démarrer(Start) . Allez à l'emplacement suivant.

Computer Configuration > Windows Settings > Security Settings > Local Policies > Security Options

Maintenant, double-cliquez sur Network Security: LAN Manager authentication level. Sélectionnez Réponse NTMLv2 envoyée uniquement. Refuser LM & NTML (Sent NTMLv2 response only. Refuse LM & NTML ) depuis l'onglet "Paramètres de sécurité locaux".

Cliquez sur Apply > Ok et l'authentification NTML sera désactivée sur votre domaine.

2] Par l'éditeur du registre

Si vous n'avez pas l'Éditeur de stratégie de groupe(Group Policy Editor) , vous pouvez désactiver NTML à partir de l' Éditeur du Registre(Registry Editor) . Vous pouvez facilement le faire, à l'aide de quelques solutions simples.

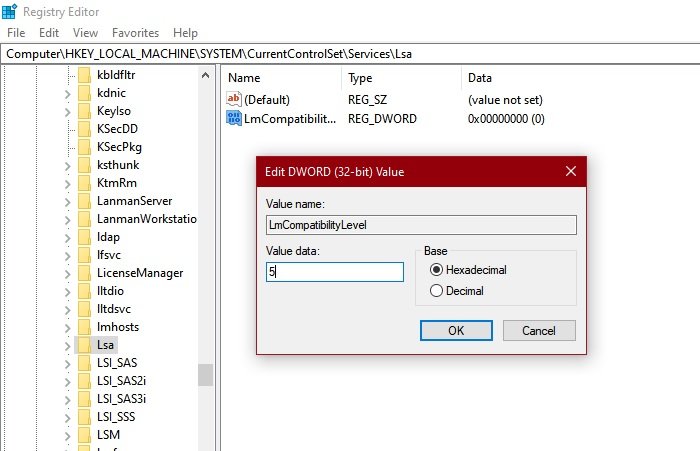

Lancez l' Éditeur du Registre (Registry Editor ) à partir du menu Démarrer(Start Menu) et accédez à l'emplacement suivant.

Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Lsa

Maintenant, cliquez avec le bouton droit sur Lsa et sélectionnez New > DWORD (32-bit) Value. Nommez-le « LmCompatibilityLevel » et définissez les données de la valeur (Value data ) sur 5. 5, car cela correspond à « Réponse NTMLv2 envoyée uniquement. Refuser LM & NTML ».(Sent NTMLv2 response only. Refuse LM & NTML”.)

De cette façon, vous pourrez désactiver NTML par l' Éditeur du Registre(Registry Editor) .

Lire ensuite : (Read Next: )Pourquoi et comment désactiver SMBI sur Windows 10

Related posts

Comment changer LAN Manager Authentication Level dans Windows 10

Comment utiliser Network Sniffer Tool PktMon.exe dans Windows 10

Activer Network Connections en Modern Standby sur Windows 10

Activer ou désactiver le Wi-Fi et Ethernet adapter sur Windows 11

Comment mapper un Network Drive ou ajouter un FTP Drive dans Windows 11/10

Impossible de voir d'autres ordinateurs sur mon réseau en Windows 10

Qu'est-ce que Firewall and Network Protection dans Windows 10 et comment cacher cette section

Comment effacer ARP Cache dans Windows 11/10

Fix Slow access à network drive à partir de Windows 10

Comment créer Wi-Fi Network Adapter Report sur Windows 10

Comment mapper un Network Drive en utilisant Group Policy sur Windows 10

Network discovery est éteint et ne s'allume pas dans Windows 10

Pourquoi mon ping Time est-il si élevé en Windows 11/10?

Directory Domain Controller actif pour le domaine n'a pas pu être contacté

Comment effacer Mapped Network Drive Cache dans Windows 10

Comment réparer DHCP Lookup a échoué error om Windows & Chromebooks

Ping Transmit Echec de l'erreur General failure dans Windows 10

Impossible de mapper Network drive dans Windows 10

Activer ou désactiver Network Discovery ou le partage en Windows 10

Fix Gateway Authentication Failure error sur AT & T U-VERSE