Comment suivre l'activité de l'ordinateur Windows et de l'utilisateur

Il existe de nombreuses raisons de suivre l'activité des utilisateurs Windows , notamment la surveillance de l'activité de vos enfants sur Internet(children’s activity across the internet) , la protection contre les accès non autorisés, l'amélioration des problèmes de sécurité et l'atténuation des menaces internes.

Ici, nous discuterons des options de suivi pour une variété d' environnements Windows , y compris votre PC personnel, le suivi des utilisateurs du réseau de serveurs et les groupes de travail.

Vérifiez votre historique Web(Check Your Web History)

Si vous voulez savoir quels sites quelqu'un sur votre ordinateur (comme vos enfants) visite, vous pouvez trouver ces informations via l'historique du navigateur. Même si les utilisateurs férus de technologie connaissent peut-être des moyens de masquer cet historique, cela ne fait pas de mal de vérifier.

- À l' aide de Google Chrome , cliquez sur les trois points dans le coin supérieur droit et cliquez sur Historique(History) .

- Une autre façon d'accéder à l'historique de votre ordinateur dans Chrome consiste à utiliser le raccourci Ctrl + H

- Dans Firefox , accédez à l'icône dans la barre supérieure qui ressemble à l'image ci-dessous et cliquez dessus.

- Cliquez ensuite sur Historique(History) .

- Dans Microsoft Edge , dans le coin supérieur droit de la fenêtre, recherchez et cliquez sur l'icône étoile filante. Cliquez ensuite sur Historique(History) .

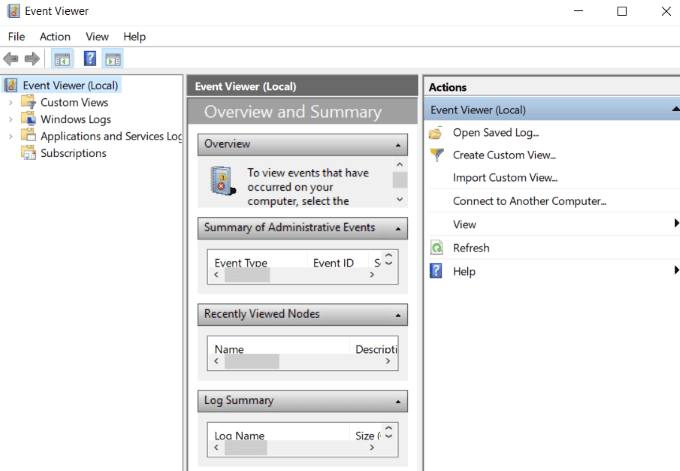

Événements Windows(Windows Events)

Windows conserve une trace de toutes les activités des utilisateurs sur votre ordinateur(track of all user activity on your computer) . La première étape pour déterminer si quelqu'un d'autre utilise votre ordinateur consiste à identifier les moments où il a été utilisé.

- Dans le menu Démarrer, tapez Observateur d' événements(event viewer) et ouvrez-le en cliquant dessus.

- Pour développer le dossier Journaux Windows(Windows Logs) , cliquez sur Observateur d' événements (local).(Event Viewer (local).)

- Développez les journaux Windows(Windows Logs) en cliquant dessus, puis cliquez avec le bouton droit sur Système.(System.)

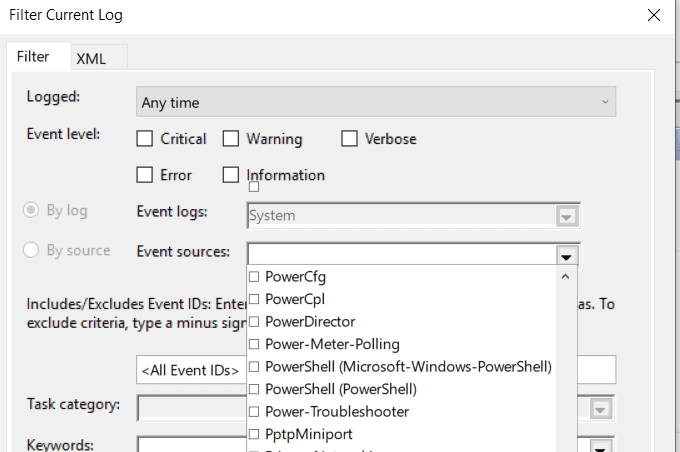

- Double-cliquez sur Filtrer le journal actuel(Filter Current Log) et ouvrez le menu déroulant pour les sources d'événements(Event Sources) .

- Faites défiler jusqu'à Power-Troubleshooter et cochez la case à côté. Cliquez ensuite sur OK .

- L' Observateur d' événements Windows(Windows Event Viewer) vous indiquera quand votre ordinateur a été sorti du mode veille ou allumé. Si vous ne l'utilisiez pas pendant ces périodes, quelqu'un d'autre l'était.

Comment identifier une activité suspecte sur un serveur Windows(How To Identify Suspicious Activity On a Windows Server)

Si vous utilisez un environnement avec plusieurs serveurs Windows , la sécurité est vitale. L' audit(Auditing) et le suivi des activités Windows pour identifier les activités suspectes sont primordiaux pour de nombreuses raisons, notamment :

- La prévalence des logiciels malveillants et des virus dans le système d' exploitation Windows(Windows OS)

- Certaines applications et programmes nécessitent que les utilisateurs désactivent certains antivirus et pare-feu locaux

- Les utilisateurs ne déconnectent souvent pas les sessions de bureau à distance, laissant le système vulnérable aux accès non autorisés

Il vaut mieux prendre des mesures préventives que d'attendre qu'un incident se produise. Vous devez mettre en place un processus de surveillance de la sécurité robuste pour voir qui se connecte à votre serveur et quand. Cela identifiera les événements suspects dans les rapports de sécurité du serveur Windows .

Ce qu'il faut rechercher dans vos rapports Windows(What To Look Out For In Your Windows Reports)

En tant qu'administrateur d'un serveur, vous devez surveiller plusieurs événements pour protéger votre réseau contre les activités malveillantes des utilisateurs de Windows , notamment :

- Tentatives échouées ou réussies de sessions de bureau à distance.

- Tentatives de connexion répétées entraînant des verrouillages de mot de passe.

- Modifications de stratégie de groupe(Group) ou d'audit que vous n'avez pas apportées.

- Tentatives réussies(Successful) ou infructueuses de connexion à votre réseau Windows , aux services membres ou au contrôleur de domaine.

- Services existants supprimés ou arrêtés ou nouveaux services ajoutés.

- Les paramètres du registre ont été modifiés.

- Journaux d'événements effacés.

- Pare -feu ou règles Windows désactivés ou modifiés .

Comme indiqué ci-dessus, les événements sont enregistrés dans le journal des événements de Windows . Les trois principaux types de journaux natifs sont :

- Sécurité.

- Application.

- Système.

XpoLog7

XpoLog7 est un outil de gestion de journaux automatisé pour fournir :

- Analyse des données de journal

- Détection automatique des problèmes

- Surveillance proactive des règles et des événements

Le plan de base est gratuit pour toujours pour 0,5 Go/jour. Pour ceux qui ont besoin de plus de fonctionnalités, Xpolog7 propose également plusieurs (Xpolog7)options de tarification(pricing options) à plusieurs niveaux .

Comment suivre l'activité des utilisateurs dans les groupes de travail(How To Track User Activity In Workgroups)

Les groupes de travail sont des réseaux organisés d'ordinateurs. Ils permettent aux utilisateurs de partager le stockage, les fichiers et les imprimantes.

C'est un moyen pratique de travailler ensemble et facile à utiliser et à administrer. Cependant, sans administration appropriée, vous exposez votre réseau à des risques de sécurité potentiels qui peuvent affecter tous les participants du groupe de travail.

Vous trouverez ci-dessous des conseils sur la façon de suivre l'activité des utilisateurs pour augmenter la sécurité de votre réseau.

Utiliser la stratégie d'audit Windows(Use Windows Audit Policy)

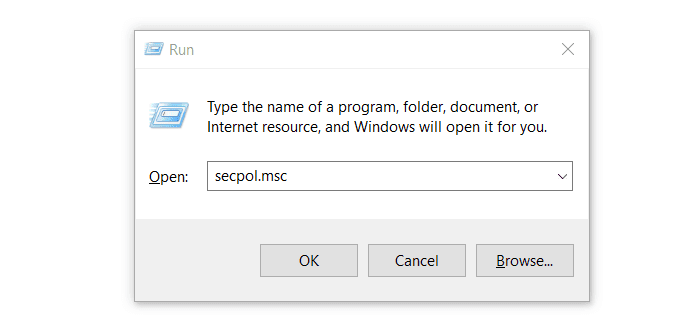

Suivez les étapes ci-dessous pour suivre ce que les participants du groupe de travail font sur votre réseau.

- Ouvrez Exécuter en maintenant enfoncées la touche Windows(Windows key) et R .

- Tapez secpol.msc dans la case à côté de Ouvrir :(Open:) et cliquez sur OK .

Cela ouvrira la fenêtre Politique de sécurité locale .(Local Security Policy)

- Dans la colonne de gauche, double-cliquez sur Paramètres (y)de ( Settings)sécurité(Securit) . Développez ensuite le paramètre Stratégies locales(Local Policies) en cliquant dessus.

- Ouvrez la stratégie d'audit(Audit Policy) , puis dans le menu du volet de droite, vous verrez de nombreuses entrées d' audit définies sur (Audit)Non défini.(Not Defined.)

- Ouvrez la première entrée. Dans l' onglet Paramètres de sécurité locaux , cochez (Local Security Settings)Réussite(Success ) et Échec( Failure) sous Auditer ces tentatives(Audit these attempts) . Cliquez ensuite sur Appliquer(Apply) et OK .

Répétez les étapes ci-dessus pour toutes les entrées afin de suivre l'activité des utilisateurs dans les groupes de travail. N'oubliez pas que tous les ordinateurs de votre groupe de travail doivent être correctement protégés. Si un ordinateur est infecté, tous les autres connectés au même réseau sont en danger.

Enregistreurs de frappe(Keyloggers)

Les programmes Keylogger(Keylogger programs) surveillent l'activité du clavier et conservent un journal de tout ce qui est tapé. Ils constituent un moyen efficace de surveiller l'activité des utilisateurs de Windows pour voir si quelqu'un s'est introduit dans votre vie privée.

La plupart des gens qui utilisent des programmes d'enregistrement de frappe le font pour des raisons malveillantes. Pour cette raison, votre programme anti-malware le mettra probablement en quarantaine. Vous devrez donc supprimer la quarantaine pour l'utiliser.

Il existe plusieurs logiciels gratuits d'enregistreur de frappe parmi lesquels vous pouvez choisir si vous êtes sur le marché.

Related posts

Comment numériser un document sur votre ordinateur Windows

Comment suivre User Activity dans WorkGroup Mode sur Windows 11/10

Comment déplacer votre profil et votre messagerie Thunderbird vers un nouvel ordinateur Windows

Comment bloquer les connexions à distance à un ordinateur Windows ou Mac

Modifier l'emplacement des dossiers utilisateur dans Windows

Nettoyer le dossier WinSxS dans Windows 7/8/10

Comment passer un appel téléphonique depuis votre ordinateur gratuitement

Comment ouvrir des fichiers 7Z sous Windows, Mac et Linux

Comment faire en sorte que n'importe quelle application ou jeu passe en plein écran sous Windows

Comment garder votre PC Windows éveillé sans toucher la souris

Comment savoir quelle version de Windows vous avez installée

Comment supprimer le dossier Windows.old dans Windows 7/8/10

Comment désinstaller BlueStacks sur Windows et Mac

Comment écrire ou dessiner sur un fichier PDF sous Mac et Windows

Comment éteindre automatiquement un ordinateur Windows

Activer le mode jeu pour lisser les performances dans Windows 10

Comment empêcher l'arrêt d'un ordinateur Windows

Comment utiliser la commande Taskkill dans Windows 10/11

Comment ouvrir des fichiers DDS dans Windows 10

Activer le microphone, l'entrée audio et le mixage stéréo dans Windows