Comment vérifier votre Mac pour les rootkits

Si votre Mac agit étrangement et que vous suspectez un rootkit, vous devrez vous mettre au travail en téléchargeant et en scannant avec plusieurs outils différents. Il convient de noter que vous pourriez avoir un rootkit installé sans même le savoir.

Le principal facteur distinctif qui rend un rootkit spécial est qu'il donne à un administrateur distant le contrôle de votre ordinateur à votre insu. Une fois que quelqu'un a accès à votre ordinateur, il peut simplement vous espionner ou apporter les modifications qu'il souhaite à votre ordinateur. La raison pour laquelle vous devez essayer plusieurs scanners différents est que les rootkits sont notoirement difficiles à détecter.

Pour moi, si je soupçonne même qu'un rootkit est installé sur un ordinateur client, je sauvegarde immédiatement les données et effectue une installation propre du système d'exploitation. C'est évidemment plus facile à dire qu'à faire et ce n'est pas quelque chose que je recommande à tout le monde. Si vous n'êtes pas sûr d'avoir un rootkit, il est préférable d'utiliser les outils suivants dans l'espoir de découvrir le rootkit. Si rien ne se produit en utilisant plusieurs outils, vous êtes probablement OK.

Si un rootkit est trouvé, c'est à vous de décider si la suppression a réussi ou si vous devez simplement repartir de zéro. Il convient également de mentionner que puisque OS X est basé sur UNIX , de nombreux scanners utilisent la ligne de commande et nécessitent un certain savoir-faire technique. Étant donné que ce blog est destiné aux débutants, je vais essayer de m'en tenir aux outils les plus simples que vous pouvez utiliser pour détecter les rootkits sur votre Mac .

Malwarebytes pour Mac

Le programme le plus convivial que vous puissiez utiliser pour supprimer tous les rootkits de votre Mac est Malwarebytes pour Mac(Malwarebytes for Mac) . Ce n'est pas seulement pour les rootkits, mais aussi pour tout type de virus ou malware Mac .

Vous pouvez télécharger la version d'essai gratuite et l'utiliser jusqu'à 30 jours. Le coût est de 40 $ si vous souhaitez acheter le programme et bénéficier d'une protection en temps réel. C'est le programme le plus facile à utiliser, mais il ne trouvera probablement pas non plus un rootkit vraiment difficile à détecter, donc si vous pouvez prendre le temps d'utiliser les outils de ligne de commande ci-dessous, vous aurez une bien meilleure idée de si ou pas vous avez un rootkit.

Chasseur de rootkits

Rootkit Hunter est mon outil préféré à utiliser sur Mac pour trouver des rootkits. Il est relativement facile à utiliser et la sortie est très facile à comprendre. Tout d'abord, allez sur la page de téléchargement(download page) et cliquez sur le bouton de téléchargement vert.

Allez-y et double-cliquez sur le fichier .tar.gz pour le décompresser. Ouvrez ensuite une fenêtre de terminal et accédez à ce répertoire à l'aide de la commande CD.(Terminal)

Une fois là-bas, vous devez exécuter le script installer.sh. Pour ce faire, utilisez la commande suivante :

sudo ./installer.sh – install

Vous serez invité à entrer votre mot de passe pour exécuter le script.

Si tout s'est bien passé, vous devriez voir quelques lignes concernant le démarrage de l'installation et la création des répertoires. À la fin, il devrait indiquer Installation terminée( Installation Complete) .

Avant d'exécuter l'analyseur de rootkit réel, vous devez mettre à jour le fichier de propriétés. Pour ce faire, vous devez taper la commande suivante :

sudo rkhunter – propupd

Vous devriez recevoir un court message indiquant que ce processus a fonctionné. Maintenant, vous pouvez enfin exécuter la vérification réelle du rootkit. Pour ce faire, utilisez la commande suivante :

sudo rkhunter – check

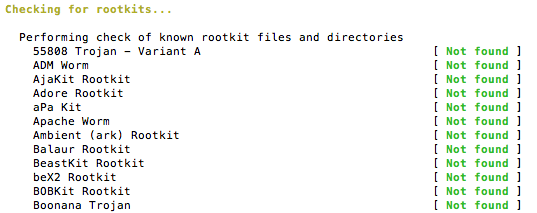

La première chose qu'il va faire est de vérifier les commandes du système. Pour la plupart, nous voulons des OK verts ici et aussi peu d' (OKs)avertissements(Warnings) rouges que possible. Une fois que cela est terminé, vous appuyez sur Entrée(Enter) et il commencera à rechercher les rootkits.

Ici, vous voulez vous assurer que tous disent Not Found . Si quelque chose apparaît en rouge ici, vous avez certainement un rootkit installé. Enfin, il effectuera quelques vérifications sur le système de fichiers, l'hôte local et le réseau. À la toute fin, il vous donnera un bon résumé des résultats.

Si vous voulez plus de détails sur les avertissements, tapez cd /var/log puis tapez sudo cat rkhunter.log pour voir l'intégralité du fichier journal et les explications des avertissements. Vous n'avez pas à vous soucier trop des commandes ou des messages des fichiers de démarrage, car ils sont normalement corrects. L'essentiel est que rien n'a été trouvé lors de la recherche de rootkits.

chkrootkit

chkrootkit est un outil gratuit qui vérifie localement les signes d'un rootkit. Il recherche actuellement environ 69 rootkits différents. Allez sur le site, cliquez sur Télécharger(Download) en haut, puis cliquez sur chkrootkit dernière source tarball(chkrootkit latest Source tarball) pour télécharger le fichier tar.gz.

Accédez au dossier Téléchargements sur votre (Downloads)Mac et double-cliquez sur le fichier. Cela le décompressera(uncompress it) et créera un dossier dans le Finder appelé chkrootkit-0.XX . Ouvrez maintenant une fenêtre de terminal et accédez au répertoire non compressé.

Fondamentalement, vous accédez au répertoire Téléchargements(Downloads) , puis au dossier chkrootkit. Une fois là, vous tapez la commande pour faire le programme :

sudo make sense

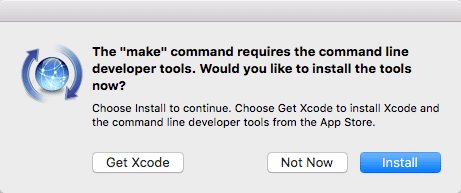

Vous n'êtes pas obligé d'utiliser la commande sudo ici, mais comme elle nécessite des privilèges root pour s'exécuter, je l'ai incluse. Avant que la commande ne fonctionne, vous pouvez recevoir un message indiquant que les outils de développement doivent être installés pour pouvoir utiliser la commande make .

Allez-y et cliquez sur Installer(Install) pour télécharger et installer les commandes. Une fois terminé, exécutez à nouveau la commande. Vous pouvez voir un tas d'avertissements, etc., mais ignorez-les simplement. Enfin, vous taperez la commande suivante pour exécuter le programme :

sudo ./chkrootkit

Vous devriez voir une sortie comme ce qui est montré ci-dessous :

Vous verrez l'un des trois messages de sortie : non infecté( not infected) , non testé(not tested) et non trouvé(not found) . Non infecté signifie qu'il n'a trouvé aucune signature de rootkit, non trouvé signifie que la commande à tester n'est pas disponible et non testé signifie que le test n'a pas été effectué pour diverses raisons.

Espérons que(Hopefully) tout ne soit pas infecté, mais si vous voyez une infection, votre machine a été compromise(machine has been compromised) . Le développeur du programme écrit dans le fichier README que vous devez essentiellement réinstaller le système d'exploitation afin de vous débarrasser du rootkit, ce qui est essentiellement ce que je suggère également.

Détecteur de rootkit ESET

ESET Rootkit Detector est un autre programme gratuit beaucoup plus facile à utiliser, mais le principal inconvénient est qu'il ne fonctionne que sur OS X 10.6 , 10.7 et 10.8. Considérant qu'OS X(OS X) est presque à 10.13 en ce moment, ce programme ne sera pas utile pour la plupart des gens.

Malheureusement, il n'y a pas beaucoup de programmes qui vérifient les rootkits sur Mac . Il y en a beaucoup plus pour Windows et c'est compréhensible puisque la base d'utilisateurs Windows est beaucoup plus grande. Cependant, en utilisant les outils ci-dessus, vous devriez, espérons-le, avoir une bonne idée de l'installation ou non d'un rootkit sur votre machine. Profitez!

Related posts

Comment empêcher votre Mac de dormir

Comment remapper les touches Fn sur votre Mac

Certaines touches de votre Mac ne fonctionnent pas correctement ?

5 façons de forcer la fermeture d'applications sur votre Mac

Comment créer des liens symboliques sur votre Mac

APFS vs Mac OS étendu - Quel format de disque Mac est le meilleur ?

4 façons de désinstaller des applications sur Mac

Sauvegardez votre Mac avec Time Machine

Devriez-vous mettre à niveau votre Mac vers Mojave ?

Qu'est-ce qu'un autre stockage sur Mac et comment le nettoyer

Comment numériser avec la capture d'image sur Mac

15 conseils pour prolonger la durée de vie de la batterie sur Mac

La souris continue de disparaître sur Mac ? 10 choses à essayer

5 applications qui feront passer votre nouveau Mac au niveau supérieur

Comment utiliser la caméra de continuité sur iOS et OS X

Correction de "Impossible d'installer le logiciel pour l'imprimante" sur OS X

Comment mettre à jour les applications Mac OS X et Mac à partir du terminal

Les meilleurs raccourcis clavier Mac OS X

Comment modifier le fichier Hosts sur Mac

Comment réparer le glisser-déposer ne fonctionne pas sur Mac