Questions simples : qu'est-ce que l'authentification à deux facteurs ou la vérification en deux étapes ?

Ces dernières années, un nouveau concept de sécurité(security concept) a fait la une des journaux : la vérification en deux étapes ou l'authentification à deux facteurs(verification or two-factor authentication) (2FA). Tout a commencé avec Google qui l'a permis à ses utilisateurs, et depuis lors, de nombreuses entreprises ont suivi leur exemple, notamment Microsoft , Apple et Facebook . Même les sociétés de jeux ont rejoint cette tendance. Si vous souhaitez comprendre ce qu'est l'authentification à deux facteurs(two-factor authentication) , comment cela fonctionne, pourquoi vous devriez l'activer et où lire cet article :

Qu'est-ce que l' authentification ou la vérification(authentication or verification) en deux étapes ?

L'authentification à deux facteurs est un processus de sécurité(security process) qui comprend deux étapes pour vérifier l'identité d'une personne ou d'une entité(person or entity) qui tente d'accéder à un service de toute nature (e-mail, réseaux sociaux, banque, etc.). Ce concept est également appelé vérification en deux étapes et nécessite au moins deux de ces trois facteurs d'authentification : un facteur de connaissance(knowledge factor) , un facteur de possession(possession factor) et un facteur d'inhérence(inherence factor) .

L'authentification traditionnelle n'implique qu'un ou deux des trois facteurs mentionnés précédemment. Par exemple, si vous souhaitez utiliser un service comme le courrier électronique, l'authentification traditionnelle consiste à connaître un nom d'utilisateur et son mot de passe. Les connaissances(Knowledge) peuvent être volées de diverses manières et les gens peuvent découvrir à la fois votre nom d' utilisateur et votre mot de passe(username and password) , puis utiliser ces informations pour se faire passer pour vous ou voler des informations précieuses qui peuvent être utilisées pour vous nuire.

Dans le monde réel, la vérification traditionnelle peut impliquer le facteur connaissance(knowledge factor) et le facteur possession(possession factor) . Par exemple, lorsque vous vous rendez à un guichet automatique(ATM) pour retirer de l'argent, vous utilisez votre carte de débit ou de crédit(debit or credit card) ( facteur de possession(possession factor) ) et le NIP(PIN) ( facteur de connaissance(knowledge factor) ). Cependant, le code PIN(PIN) ou les informations de votre carte de crédit(credit card) peuvent être volés de différentes manières, et des tiers non autorisés peuvent effectuer des transactions en ligne avec votre argent. C'est pourquoi le concept 3D Secure a été développé pour fournir une (3D Secure)couche de sécurité(security layer) supplémentaire pour les transactions en ligne par carte de crédit et de débit.

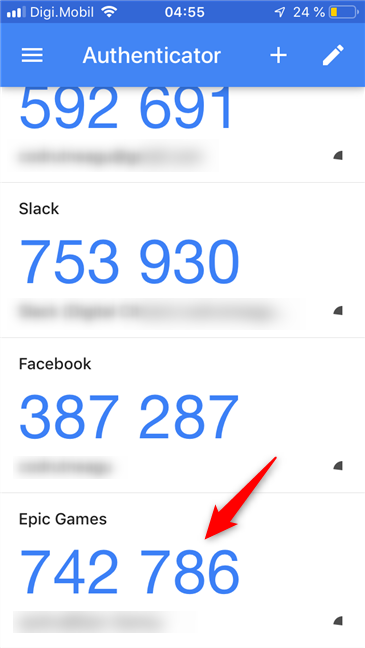

Lors de l'utilisation de la vérification en deux étapes dans le monde numérique, un troisième facteur est ajouté : le facteur de possession(possession factor) - généralement votre smartphone ou votre téléphone portable. Cet appareil est utilisé pour la deuxième étape de vérification de votre identité. Par exemple, lorsque vous vous connectez à votre compte de messagerie(email account) , vous fournissez d'abord votre nom d' utilisateur et votre mot de passe(username and password) . Ensuite, il vous est demandé de fournir un mot de passe basé sur le temps qui expire dans quelques secondes. Ce mot de passe peut être envoyé à votre compte de messagerie(email account) , à votre smartphone ou il peut être généré par une application d'authentification(authenticator app) telle que Google Authenticator ou Microsoft Authenticator .

Certaines entreprises et certains services fournissent également des dispositifs d'authentification physique qui génèrent en continu les codes dont vous avez besoin pour finaliser le processus de vérification(verification process) . Par exemple, de nombreuses banques fournissent des appareils physiques pour la vérification en deux étapes, afin que vous puissiez accéder à votre compte bancaire en ligne(bank account online) . En outre, PayPal le fait pour un certain nombre de pays, y compris les États- Unis(USA) .

Comment fonctionne l' authentification(authentication work) à deux facteurs ?

Les implémentations pour l'authentification en deux étapes sont nombreuses, et nous n'entrerons pas dans les détails de toutes car cet article deviendrait très long.

L'implémentation la plus populaire est l'approche de Google basée sur le TOTP - Time-based One-time Password Algorithm . Lorsque la vérification en deux étapes est activée pour votre compte, un serveur spécial génère un nouveau mot de passe/code une fois toutes les deux secondes. L'appareil qui partage le mot de passe avec vous doit être synchronisé avec le serveur afin que le code que vous entrez lors de la deuxième étape d'authentification(authentication step) corresponde à celui sur le serveur. Si l'appareil partageant le mot de passe n'est pas synchronisé, vous ne pouvez pas terminer la vérification de votre identité.

Cet algorithme est le plus populaire trouvé en ligne. De nombreuses entreprises l'utilisent, notamment Google , Microsoft , Apple , Facebook , Evernote , Dropbox , WordPress , MailChimp et LastPass .

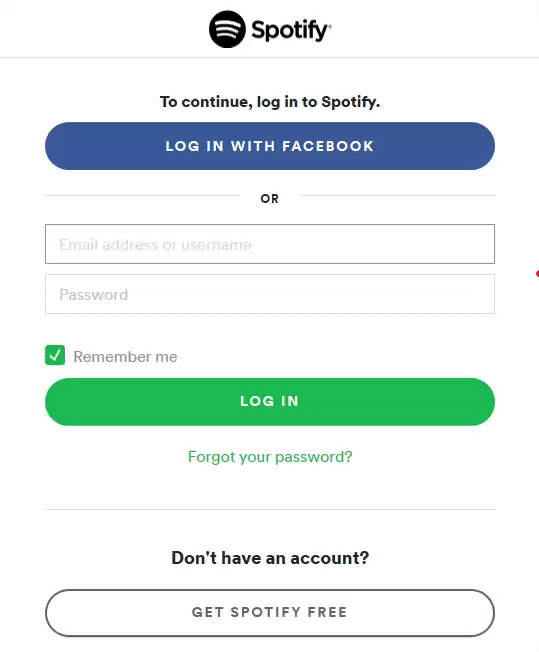

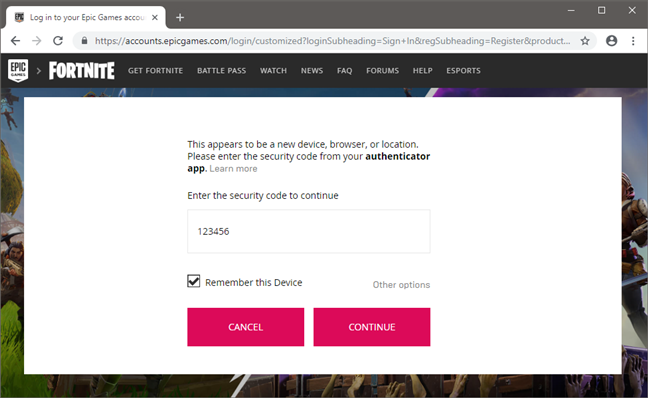

Pour vous permettre de comprendre plus facilement le fonctionnement de l'authentification à deux facteurs, prenons par exemple Fortnite , un (Fortnite)jeu en ligne(online game) populaire auquel beaucoup de gens jouent. Une fois que vous avez configuré l'authentification à deux facteurs (2FA) pour votre compte Epic Games (les créateurs de Fortnite ), il ne suffit plus de fournir votre nom d' utilisateur et votre mot de passe(username and password) pour vous connecter. Vous devez également fournir un mot de passe secondaire pour pouvoir pour faire ça.

Le mot de passe supplémentaire est temporaire et vous êtes le seul à le connaître. Personne d'autre ne devrait pouvoir le trouver, car vous ne pouvez obtenir ce code qu'à partir d'une application d'authentification(authenticator app) (telle que Google Authenticator ) ou à partir d'un e-mail que vous recevez d' Epic Games . Les codes d'authentification à deux facteurs changent toutes les deux secondes, ils devraient donc être presque impossibles à deviner.

Si vous fournissez le bon code d'authentification(authentication code) à deux facteurs , vous êtes connecté à votre compte Fortnite(Fortnite account) . Pendant les 30 prochains jours, vous n'avez pas à fournir de codes 2FA sur l'appareil sur lequel vous vous êtes déjà connecté. Cependant, à la fin des 30 jours ou si vous essayez de vous connecter à partir d'un nouvel appareil, vous devez fournir un code d'accès 2FA valide à nouveau.

Authentification à deux facteurs dans le secteur bancaire(banking sector)

Une autre approche populaire est celle utilisée par les banques et les fournisseurs de cartes de crédit . (credit card)Il s'appelle 3-D Secure et est utilisé pour approuver les transactions financières effectuées en ligne. Cette méthode de vérification en deux étapes implique trois entités : le domaine du commerçant ou de la banque à laquelle l'argent est versé, le domaine de la banque qui émet la carte utilisée et l'infrastructure qui prend en charge le protocole 3-D.

Ce protocole utilise uniquement des connexions SSL sécurisées pour effectuer des transactions en ligne et, pour qu'une transaction soit approuvée, vous avez besoin d'un mot de passe spécial, ainsi que de votre nom et des détails de votre carte de crédit(name and credit card details) . Ce mot de passe peut être temporaire et limité dans le temps, ou il peut être permanent et défini par vous, l'utilisateur. Un autre aspect important est que ce mot de passe n'est pas stocké par le commerçant ou la banque à laquelle l'argent est versé. Le mot de passe n'est connu que des serveurs fournissant l'infrastructure du protocole 3-D. Par conséquent, si le commerçant est piraté, les pirates ne peuvent pas obtenir votre mot de passe 3-D Secure(Secure password) .

Pourquoi avez-vous besoin d'une authentification à deux facteurs ?

La raison principale pour laquelle vous devriez utiliser la vérification en deux étapes est de vous protéger. En utilisant cette couche de protection supplémentaire, vous rendez plus difficile pour les parties indésirables d'accéder à votre identité en ligne(identity online) et de voler des données personnelles ou financières.

Lorsque vous utilisez 3-D Secure pour les transactions financières, vous empêchez les pirates de voler votre argent. Il leur est facile de copier les détails de votre carte mais ils auront du mal à obtenir votre mot de passe 3-D Secure(Secure password) .

Quand utiliser l'authentification à deux facteurs ?

L'ajout d'une étape d'authentification(authentication step) secondaire est ennuyeux pour tout le monde mais nécessaire pour garder nos comptes et nos données privés. Nous vous recommandons vivement d'activer et d'utiliser la vérification en deux étapes au moins pour les types de services suivants :

- E-mail - votre boîte de réception(Inbox) stocke la plus grande quantité de données personnelles de tous vos comptes en ligne. Les gens peuvent espionner votre historique de messagerie, connaître le nom d'utilisateur de vos comptes bancaires et PayPal(banking and PayPal accounts) , en savoir plus sur votre travail, vos relations et bien d'autres détails importants. Sécuriser votre boîte de réception est la première chose à faire.

- Transactions bancaires et financières en ligne(Online banking & financial transactions) - si vous effectuez des opérations bancaires en ligne, si vous achetez des produits sur Amazon , eBay ou d'autres boutiques en ligne, vous devez sécuriser votre carte de crédit ou de débit. Renseignez-vous auprès de votre banque sur 3-D Secure et les options de vérification en deux étapes qu'elle propose, activez-les et utilisez-les.

- Stockage de vos mots de passe(Storing your passwords) - de nombreuses personnes soucieuses de la sécurité utilisent des services tels que LastPass , Roboform ou KeePass(Roboform or KeePass) . Les sécuriser est primordial. Si le mot de passe de votre compte(account password) est volé, des tiers non autorisés ont accès à tous vos mots de passe et peuvent vous faire beaucoup de mal.

- Réseaux sociaux(Social Networking) - nous stockons tous de nombreuses données personnelles sur des réseaux sociaux tels que Facebook , Twitter ou Instagram . Si d'autres personnes ont accès à vos données, elles pourraient trouver de nombreuses choses que vous préféreriez garder privées. Par exemple, si vous avez un partenaire jaloux, il connaît peut-être déjà votre mot de passe Facebook(Facebook password) et garde un œil sur ce que vous faites. Protégez-vous et activez l'authentification à deux facteurs.

Comment activer l'authentification à deux facteurs pour vos comptes les plus importants

En général, l'activation de l'authentification à deux facteurs signifie que vous devez vous connecter à votre compte en ligne et vous diriger(account and head) vers votre mot de passe et vos paramètres de sécurité(password and security settings) . Ensuite, si vous pouvez utiliser l'authentification à deux facteurs pour votre compte, vous devriez trouver une option pour cela. Si 2FA est disponible, l'activer signifie suivre quelques étapes dans lesquelles vous choisissez la méthode que vous préférez (généralement, c'est l'authentification par e-mail ou l'application d'authentification(email or authenticator app) sur un smartphone). Pour vous aider à activer et à utiliser l'authentification à deux facteurs, nous avons publié quelques guides qui couvrent certains des services en ligne les plus populaires :

- Comment activer ou désactiver la vérification en 2 étapes pour votre compte Google(Google account)

- Approuver(Approve) ou refuser les demandes de connexion à votre compte Microsoft(Microsoft account) à l' aide d' Android

- Comment activer la vérification en deux étapes pour votre identifiant Apple(Apple ID) , sur un iPhone ou un iPad(iPhone or iPad)

- Configurez(Set) la vérification en deux étapes pour votre compte Microsoft(Microsoft account) avec Google Authenticator

- Comment activer et utiliser le 2FA(Fortnite) de Fortnite (authentification à deux facteurs)

- Activer et utiliser l'authentification à deux facteurs (2FA) pour votre compte Blizzard(Blizzard account)

De plus, si vous cherchez un moyen simple d'implémenter l'authentification à deux facteurs dans votre propre entreprise, voici un court article sur les avantages d'une excellente solution de ce type : 7 choses que vous pouvez faire avec ESET Secure Authentication .

Avez-vous activé l'authentification à deux facteurs sur tous vos comptes ?

Nous espérons que vous avez trouvé ce guide utile. Si vous avez des questions ou des problèmes pour comprendre le fonctionnement de la vérification en deux étapes, n'hésitez pas à laisser un commentaire ci-dessous.

Related posts

Comment bloquer Remote Desktop sur votre PC Windows

Comment puis-je réinitialiser mon mot de passe Microsoft account?

Comment configurer les paramètres du serveur proxy dans Windows 10

Comment ajouter et utiliser un VPN dans Windows 10 (tout ce que vous devez savoir)

Empêchez les applications et les jeux d'accéder à Internet avec le pare-feu Windows Defender

Comment localiser votre Android smartphone avec Find My Device

Monter les partitions et dossiers partagés de Windows 7 dans Ubuntu

Comment créer, configurer et utiliser une connexion VPN sous Windows 8 et 8.1

Comment supprimer les connexions VPN ou PPPOE dans Windows 8 et Windows 8.1

Qu'est-ce que OneDrive de Microsoft ? Comment est-ce utilisé?

Questions simples : Qu'est-ce qu'un serveur proxy et que signifie-t-il ?

Comment effectuer des transactions bancaires et financières en toute sécurité en ligne

Comment ajouter, modifier ou supprimer des connexions VPN dans Windows 8.1

Review CyberGhost : L'un des meilleurs VPN que l'on puisse acheter

Comment supprimer votre téléphone de Windows 10 (Dislink Phone)

Les 4 meilleurs moteurs de recherche pour enfants

Questions simples : qu'est-ce que le pare-feu Windows et comment l'activer ou le désactiver ?

5 choses que vous pouvez faire avec le nouveau centre de sécurité Windows Defender

Comment infecter votre PC Windows tout en naviguant sur le Web pour des trucs gratuits

Comment configurer un système à partir de zéro : le meilleur ordre pour tout installer