Qu'est-ce qu'une attaque Man-In-The-Middle (MITM) : définition, prévention, outils

Protéger nos données en ligne ne sera jamais une tâche facile, surtout de nos jours où les attaquants inventent régulièrement de nouvelles techniques et exploits pour voler vos données. Parfois, leurs attaques ne seront pas si nocives pour les utilisateurs individuels. Mais les attaques à grande échelle contre certains sites Web ou bases de données financières populaires pourraient être très dangereuses. Dans la plupart des cas, les attaquants essaient d'abord de pousser certains logiciels malveillants sur la machine de l'utilisateur. Parfois, cette technique ne fonctionne pas, cependant.

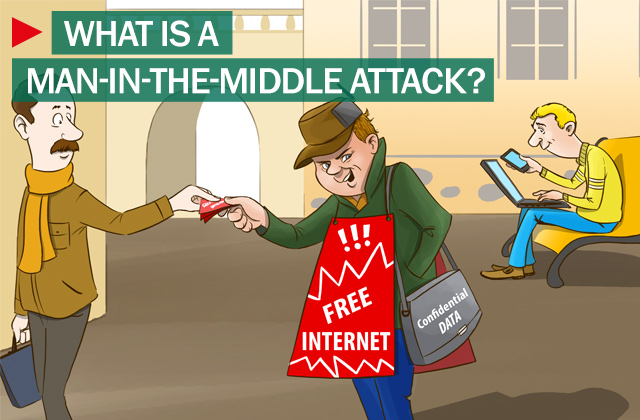

Source des images : Kaspersky.

Qu'est-ce que l'attaque Man-In-The-Middle

Une méthode populaire est l'attaque Man-In-The-Middle(Man-In-The-Middle attack) . Elle est également connue sous le nom d' attaque de brigade de godets(bucket brigade attack) , ou parfois d' attaque de Janus(Janus attack) en cryptographie. Comme son nom l'indique, l'attaquant se tient entre deux parties, leur faisant croire qu'elles se parlent directement via une connexion privée, alors qu'en réalité toute la conversation est contrôlée par l'attaquant.

Une attaque man-in-the-middle ne peut réussir que lorsque l'attaquant forme une authentification mutuelle entre deux parties. La plupart des protocoles cryptographiques fournissent toujours une forme d'authentification des terminaux, en particulier pour bloquer les attaques MITM contre les utilisateurs. Le protocole Secure Sockets Layer (SSL)(Secure Sockets Layer (SSL)) est toujours utilisé pour authentifier une ou les deux parties à l'aide d'une autorité de certification mutuellement approuvée.

Comment ça fonctionne

Disons qu'il y a trois personnages dans cette histoire : Mike , Rob et Alex . Mike veut communiquer avec Rob . Pendant ce temps, Alex (agresseur) inhibe la conversation pour espionner et entame une fausse conversation avec Rob , au nom de Mike . Tout(First) d'abord , Mike demande à Rob sa clé publique. Si Rob fournit sa clé à Mike , Alex l'intercepte, et c'est ainsi que commence "l'attaque de l'homme du milieu". Alex envoie alors un faux message à Mikequi prétend provenir de Rob mais qui inclut la clé publique d' Alex . Mike croit facilement que la clé reçue appartient à Rob alors que ce n'est pas vrai. Mike crypte innocemment son message avec la clé d' Alex et renvoie le message converti à Rob .

Dans les attaques MITM(MITM) les plus courantes , l'attaquant utilise principalement un routeur WiFi pour intercepter la communication de l'utilisateur. Cette technique peut être élaborée en exploitant un routeur avec des programmes malveillants pour intercepter les sessions de l'utilisateur sur le routeur. Ici, l'attaquant configure d'abord son ordinateur portable comme point d'accès Wi(WiFi) -Fi , en choisissant un nom couramment utilisé dans un espace public, comme un aéroport ou un café. Une fois qu'un utilisateur se connecte à ce routeur malveillant pour accéder à des sites Web tels que des sites bancaires en ligne ou des sites de commerce, l'attaquant enregistre ensuite les informations d'identification d'un utilisateur pour une utilisation ultérieure.

Outils et prévention des attaques de l'homme du milieu

La plupart des défenses efficaces contre MITM ne peuvent être trouvées que côté routeur ou côté serveur. Vous n'aurez aucun contrôle dédié sur la sécurité de votre transaction. Au lieu de cela, vous pouvez utiliser un cryptage fort entre le client et le serveur. Dans ce cas, le serveur authentifie la demande du client en présentant un certificat numérique, et alors la seule connexion pourrait être établie.

Une autre méthode pour empêcher de telles attaques MITM consiste à ne jamais se connecter directement à des routeurs WiFi ouverts. (WiFi)Si vous le souhaitez, vous pouvez utiliser un plug-in de navigateur tel que HTTPS Everywhere ou ForceTLS . Ces plug-ins vous aideront à établir une connexion sécurisée chaque fois que l'option est disponible.

Lire ensuite(Read next) : Que sont les attaques Man-in-the-Browser(Man-in-the-Browser attacks) ?

Related posts

Internet Security article and tips pour Windows 10 utilisateurs

5 meilleurs modules complémentaires de confidentialité de Firefox pour la sécurité en ligne

Online Reputation Management Tips, Tools & Services

Comment vérifier si un lien est sûr ou non en utilisant votre navigateur web

Découvrez si votre online account a été piraté et plus de détails email et mot de passe fuite

Qu'est-ce que Pharming et comment pouvez-vous empêcher ce Online Fraud?

Globus Free VPN Browser review: Encrypt Tout le trafic, Browse anonymement

Quels sont Digital Footprints, Traces or Shadow?

Dangers et conséquences de la surcharge sur Social Media

Safeguard Vos enfants de adult content en utilisant Clean Browsing

Ce que Microsoft devrait corriger à propos d'Office Online pour améliorer son adoption

Les meilleures applications pour surveiller l'utilisation d'Internet

Best Free Bandwidth Monitoring Tools pour Windows 10

Qu'est-ce que Cyber crime? Comment y faire face?

Les 4 meilleurs moteurs de recherche pour enfants

4+ outils gratuits pour établir des connexions à distance de Mac à des PC Windows

Best Free PDF Editor Online Tools qui sont basés sur le nuage

Ce qui est personnellement Identifiable Information (PII) et comment le protéger en ligne?

Online Safety Tips pour Kids, Students and Teens

Ce qui arrive à votre Online Accounts lorsque vous meurez: Digital Assets Management