Explication de la vulnérabilité de l'échantillonnage de données microarchitecturales (MDS)

Microarchitectural Data Sampling ( MDS ) est une vulnérabilité côté CPU . Selon Intel , son CPU a quelques points faibles qui peuvent être exploités par des pirates. Cela signifie prendre le contrôle du CPU pour pouvoir lire des données à très court terme stockées dans les tampons internes du CPU . Voyons voir comment ça fonctionne. Nous allons également me dire comment savoir si votre système est affecté par cet exploit ZombieLoad .

MDS - Échantillonnage de données microarchitecturales(MDS – Microarchitectural Data Sampling)

Les processeurs Intel modernes utilisent le stockage de données dans ses tampons internes, les données étant envoyées vers et depuis le cache du processeur. Les tampons internes des processeurs sont utilisés pour réduire le temps de calcul. Pour cette économie de temps processeur, les données des processeurs sont d'abord stockées dans la mémoire interne intégrée à un processeur comme Intel . Les données sont au format : colonnes TIME, DATA et IF_VALID . Il s'agit de s'assurer qu'une donnée est toujours valide à un moment donné. Ceci est transféré dans le cache du processeur(CPU) pour être utilisé avec un autre micrologiciel ou tout autre logiciel sur l'ordinateur.

La vulnérabilité de l'échantillonnage de données microarchitecturales ( MDS ) est une méthode par laquelle les pirates volent des données dans les tampons ultra-petits du processeur en temps réel. Dans chaque session informatique, les données sont stockées avec des filtres ( TIME , DATA , IF_VALID ) dans ces mini-caches. Ils ne cessent de changer très rapidement qu'au moment où il est volé, sa valeur ( validité(validity) aussi) change. Pourtant, les pirates peuvent utiliser les données même si les données à l'intérieur des filtres/mémoire du processeur changent, ce qui leur permet de prendre complètement le contrôle de la machine. Ce n'est pas évident. Les problèmes(Problems) commencent lorsque le pirate obtient une clé de cryptage ou toute autre donnée utile à partir des mini tampons du processeur.

Pour reformuler ce qui précède, les pirates peuvent collecter des données même si la durée de vie des données stockées est extrêmement courte. Comme dit précédemment, les données ne cessent de changer, les pirates doivent donc être rapides.

Risques liés à l'échantillonnage de données microarchitecturales(Microarchitectural Data Sampling) ( MDS )

L'échantillonnage de données microarchitecturales(Microarchitectural Data Sampling) ( MDS ) peut donner des clés de cryptage et ainsi prendre le contrôle de fichiers et de dossiers. MDS peut également donner des mots de passe. S'il est compromis, l'ordinateur peut être maçonné comme dans le cas d' un Ransomware(Ransomware) .

Les acteurs malveillants peuvent extraire des données d'autres programmes et applications une fois qu'ils pénètrent dans la mémoire du processeur. Obtenir les données RAM n'est pas difficile une fois qu'ils ont les clés de cryptage. Les pirates utilisent des pages Web ou des programmes conçus de manière malveillante pour accéder aux informations du processeur.

Le pire(Worst) de tout est l'incapacité d'un ordinateur compromis, ne sachant pas qu'il a été compromis. L'attaque MDS(MDS) ne laissera rien dans le journal et ne laissera aucune empreinte nulle part sur l'ordinateur ou le réseau, donc les chances que quelqu'un la détecte sont très moindres.

Types de vulnérabilités MDS

A ce jour, quatre variantes de la microarchitecture sont détectées :

- Échantillonnage de données de port de charge microarchitecturale(Load Port Data Sampling)

- Échantillonnage de données de tampon de magasin microarchitectural(Microarchitectural Store Buffer Data Sampling)

- Microarchitectural Fill Buffer Data Sampling , et

- (Microarchitectural Data Sampling Uncacheable)Échantillonnage de données microarchitecturales Échantillonnage non cachable

Il s'agissait de la période la plus longue (un an) pendant laquelle une vulnérabilité a été découverte et gardée secrète jusqu'à ce que tous les fabricants de systèmes d'exploitation et autres puissent développer un correctif pour leurs utilisateurs.

Certains utilisateurs se sont demandé pourquoi ils ne pouvaient pas simplement désactiver l'hyperthreading pour se protéger contre MDS . La réponse est que la désactivation de l'hyperthreading ne fournit aucune sorte de protection. La désactivation de l'hyperthreading ralentira les ordinateurs. Un matériel plus récent(Newer) est en cours de construction pour contrer les éventuelles attaques MDS .

Votre ordinateur est-il vulnérable au MDS ?

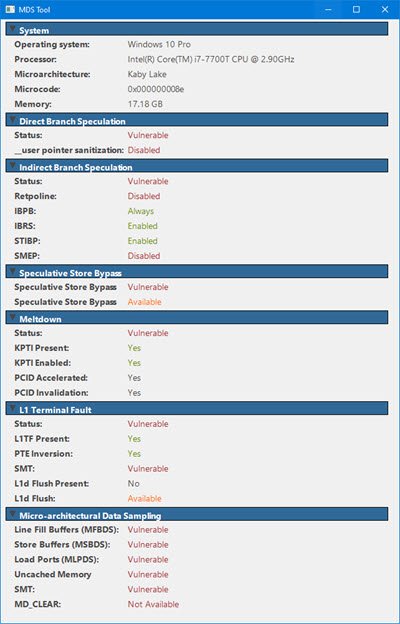

Vérifiez(Verify) si votre système est vulnérable. Téléchargez l' outil MDS(MDS Tool) sur mdsattacks.com . Vous y trouverez de nombreuses autres informations.

Comment protéger les ordinateurs des MDS ?

Presque tous les systèmes d'exploitation ont publié un correctif qui doit être utilisé en plus du microcode Intel pour éloigner la vulnérabilité. Sur le système d'exploitation Windows(Windows OS) , les mises à jour du mardi(Tuesday) auraient corrigé la plupart des ordinateurs. Ceci, ainsi que le code Intel intégré aux correctifs du système d'exploitation, devrait être suffisant pour empêcher l'échantillonnage microarchitectural ( MDS ) de compromettre vos ordinateurs.

MDSAttacks website recommends disabling Simultaneous Multi-Threading (SMT), also known as Intel Hyper-Threading Technology, which significantly reduces the impact of MDS-based attacks without the cost of more complex mitigations. Intel has also provided CPU microcode updates, and recommendations for mitigation strategies for operating system (and hypervisor) software. We recommend you install the software updates provided by your operating system and/or hypervisor vendor.

Gardez votre ou vos ordinateurs à jour. Mettez à jour votre BIOS(Update your BIOS) et téléchargez le dernier pilote de périphérique(download the latest device driver) pour votre processeur à partir du site Web d' Intel .

Cette vulnérabilité a été corrigée par Microsoft pour sa gamme de systèmes d'exploitation Windows . macOS a également reçu un correctif le 15(May 15th) mai 2019. Linux a préparé les correctifs mais doit être téléchargé séparément pour Microarchitecture Data Sampling ( MDS ).

Related posts

igfxEM module a arrêté d'erreur de travail dans Windows 10

Intel Thunderbolt Dock software ne fonctionne pas sur Windows 10

Qu'est-ce que l'hyper-threading et comment ça marche?

adaptateur Intel Dual Band Wireless-AC 7260 se déconnecte

Igfxem.exe application Erreur - La mémoire n'a pas pu être lue

Comment gérer le Data Usage Limit sur Windows 10

Que sont les E-Cores et les P-Cores d'Intel ?

2021's AMD vs. INTEL desktop Processeurs: Which CPUs sont meilleurs?

Meilleurs processeurs de jeu à petit budget 2019 comparés - Intel vs Ryzen pour les versions bas de gamme

Comment utiliser Automatic Data Type feature dans Excel

Intel NUC10i5FNH review: Performances solides dans un petit form factor!

Lorsque vous achetez un ordinateur portable ou un mini PC de jeu, achetez-en un avec une meilleure carte vidéo, pas un processeur Intel Core i7

Testez votre processeur en utilisant Intel Processor Diagnostics Tool

Ryzen 3900X vs Intel i9-9900K - Quel processeur est vraiment meilleur ?

Apple M1 contre Intel i7 : les batailles de référence

Fix Intel Optane Memory Pinning error après Windows 10 v2004 upgrade

AMD vs Intel - Quelles sont les principales différences?

Comment vérifier la génération de processeur Intel d'un ordinateur portable

Pourquoi les entreprises recueillent, vendre, acheter ou stocker des données personnelles

Comment overclocker un processeur Intel (CPU)