Attaques par déni de service distribué DDoS : protection, prévention

Le déni de service(Distributed Denial of Service) distribué ou DDoS a une longue histoire, et il est devenu complètement courant lorsque le groupe Anonymous a commencé ses opérations contre n'importe quel site Web contre Wikileaks . Jusque-là, le terme et sa signification n'étaient connus que des personnes connaissant Internet Security .

Déni de service distribué

J'ai l'intention de couvrir certaines méthodes DDoS notables dans cet article avant de discuter des méthodes pour éviter ou prévenir les attaques DDoS .

Que sont les attaques DDOS ?

Je suis sûr que vous connaissez tous sa signification. Pour ceux qui ne connaissent pas le terme, il s'agit d'un déni de service(Denial of Service)(Denial of Service) "distribué" - causé par le trop grand nombre de requêtes adressées au serveur qu'il ne peut gérer.

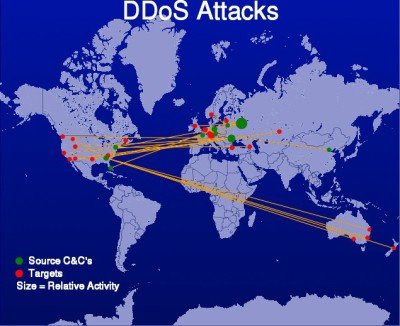

Lorsqu'il est incapable de traiter les demandes en temps réel en raison d'un trafic élevé envoyé intentionnellement par un certain nombre d'ordinateurs compromis, le serveur de site se bloque et cesse de répondre aux demandes supplémentaires de différents clients. Le réseau d'ordinateurs compromis est appelé BOTNETS . Fondamentalement(Basically) , tous les ordinateurs et appareils intelligents du réseau sont contrôlés par des pirates et les propriétaires de ces ordinateurs ne savent pas qu'ils ont été piratés.

Étant donné que les demandes sont nombreuses et proviennent de différents endroits (les régions des ordinateurs piratés peuvent varier), cela s'appelle un « déni(Distributed Denial) de service distribué» ou DDoS en abrégé. Pour qu'un DDoS se produise, le nombre et l'intensité des tentatives de connexion doivent être supérieurs à ce que le serveur(Server) ciblé peut gérer. Si la bande passante est élevée, tout attaquant DDoS aura besoin de plus d'ordinateurs et de requêtes plus fréquentes pour faire tomber le serveur.

ASTUCE(TIP) : Google Project Shield offre une protection DDoS gratuite sur certains sites Web.(DDoS)

Méthodes DDoS et outils d'attaque populaires

Nous venons de discuter de l'une des nombreuses méthodes DDoS dans la section ci-dessus. (DDoS)C'est ce qu'on appelle le « déni distribué(distributed denial) », car les lignes de communication sont ouvertes non pas par un ou deux mais par des centaines d'ordinateurs compromis. Un pirate qui a accès à de nombreux ordinateurs peut à tout moment commencer à envoyer des requêtes au serveur qu'il veut faire tomber. Puisqu'il ne s'agit pas d'un ou deux mais de plusieurs ordinateurs placés à travers la planète, il est « distribué ». Le serveur ne peut plus répondre aux demandes entrantes et aux plantages.

Entre autres méthodes, il y a la méthode Handshake(Handshake method) . Dans un scénario normal, votre ordinateur ouvre une ligne TCP avec le serveur. Le serveur répond et attend que vous terminiez la poignée de main. Une poignée de main est un ensemble d'actions entre votre ordinateur et le serveur avant que le transfert de données réel ne commence. En cas d'attaque, le pirate ouvre TCP mais ne termine jamais la poignée de main, ce qui fait attendre le serveur. Un autre site Web en panne ? !

Une méthode DDoS rapide est la méthode UDP(UDP method) . Il utilise des serveurs DNS (Domain Name Service)(DNS (Domain Name Service)) pour lancer une attaque DDoS . Pour les résolutions d' URL(URL) normales , vos ordinateurs utilisent le protocole UDP ( User Datagram Protocol ) car ils sont plus rapides que les paquets TCP standard. (TCP)UDP , en bref, n'est pas très fiable car il n'y a aucun moyen de vérifier les paquets abandonnés et des choses comme ça. Mais il est utilisé partout où la vitesse est une préoccupation majeure. Même les sites de jeux en ligne utilisent UDP . Les pirates(Hackers) utilisent les faiblesses d' UDPpaquets pour créer un flot de messages vers un serveur. Ils peuvent créer de faux paquets qui semblent provenir du serveur ciblé. La requête serait quelque chose qui enverrait de grandes quantités de données au serveur ciblé. Comme il existe plusieurs résolveurs DNS , il devient plus facile pour le pirate de cibler un serveur qui fait tomber le site. Dans ce cas également, le serveur ciblé reçoit plus de requêtes/réponses qu'il ne peut en gérer.

Lire(Read) : Qu'est-ce que le déni de service de rançon(What is Ransom Denial of Service) ?

Il existe de nombreux outils tiers qui agissent comme un botnet si le pirate n'a pas beaucoup d'ordinateurs. Je me souviens de l'un des nombreux groupes de piratage demandant aux utilisateurs de Twitter de saisir des données aléatoires dans un formulaire de page Web et d'appuyer sur Envoyer(Send) . Je ne l'ai pas fait mais j'étais curieux de savoir comment cela fonctionnait. Probablement, il a également envoyé des spams répétés aux serveurs jusqu'à ce que la saturation soit franchie et que le serveur tombe en panne. Vous pouvez rechercher de tels outils sur Internet . Mais rappelez-vous que le piratage est un crime et que nous ne cautionnons aucun cybercrime(Cyber Crimes) . Ceci est juste pour votre information.

Après avoir parlé des méthodes d' attaques DDoS , voyons si nous pouvons éviter ou prévenir les attaques DDoS .

Lire(Read) : Qu'est-ce que Black Hat, Grey Hat ou White Hat Hacker ?

Protection et prévention DDoS

Vous ne pouvez pas faire grand-chose, mais vous pouvez quand même réduire les risques de DDoS en prenant quelques précautions. L'une des méthodes les plus utilisées par de telles attaques consiste à obstruer la bande passante de votre serveur avec de fausses requêtes de botnets. Acheter un peu plus de bande passante réduira ou même empêchera les attaques DDoS , mais cela peut être une méthode coûteuse. Plus de bande passante signifie payer plus d'argent à votre fournisseur d'hébergement.

Il est également bon d'utiliser une méthode de déplacement de données distribué. Autrement dit, au lieu d'un seul serveur, vous avez différents centres de données qui répondent aux demandes en plusieurs parties. Cela aurait été très coûteux autrefois, lorsque vous deviez acheter plus de serveurs. De nos jours, les centres de données peuvent être appliqués au cloud, réduisant ainsi votre charge et la répartissant sur plusieurs serveurs au lieu d'un seul serveur.

Vous pouvez même utiliser la mise en miroir en cas d'attaque. Un serveur miroir contient la copie la plus récente (statique) des éléments sur le serveur principal. Au lieu d'utiliser les serveurs d'origine, vous pouvez utiliser des miroirs afin que le trafic entrant puisse être détourné, et ainsi, un DDoS peut être échoué/empêché.

Pour fermer le serveur d'origine et commencer à utiliser des miroirs, vous devez disposer d'informations sur le trafic entrant et sortant sur le réseau. Utilisez un moniteur qui vous affiche l'état réel du trafic et s'il déclenche une alarme, ferme le serveur principal et détourne le trafic vers des miroirs. Alternativement, si vous gardez un œil sur le trafic, vous pouvez utiliser d'autres méthodes pour gérer le trafic, sans avoir à l'arrêter.

Vous pouvez également envisager d'utiliser des services comme Sucuri Cloudproxy ou Cloudflare car ils offrent une protection contre les attaques DDoS .

Voici quelques méthodes auxquelles je pourrais penser pour prévenir et réduire les attaques DDoS, en fonction de leur nature. Si vous avez eu des expériences avec DDoS, partagez-les avec nous.(These are some methods I could think of, to prevent and reduce DDoS attacks, based on their nature. If you have had any experiences with DDoS, please share it with us.)

A lire également(Also read) : Comment se préparer et faire face à une attaque DDoS .

Related posts

Denial de Service (DoS) Attaque: Qu'est-ce que c'est et comment l'empêcher

Brute Force Attacks - Definition and Prevention

Qu'est-ce qui est man-in-the-orth (MITM): définition, Prevention, Tools

SmartByte Network Service Causes Internet speed lentes sur Windows 10

DLL Hijacking Vulnerability Attacks, Prevention & Detection

YANDEX DNS Review: Faster, plus sécurisé Internet avec Controls

Fix Origin Error loading WEBPAGE

Domain Fronting expliqué avec les dangers et

Surfers vs Website propriétaires vs bloqueurs Ad vs Anti Ad Blockers War

Comment configurer un Internet connection sur Windows 11/10

Qu'est-ce que Network Address Translator (NAT)? Qu'est ce que ça fait? Est-ce que j'en ai besoin?

Comment débloquer et accéder à Blocked ou à des sites Web restreints

Comment vérifier si votre IP address fuit

Group Speed Dial pour Firefox: Internet Sites Important à Your Fingertips

Quelles sont les erreurs communes HTTP Status Code?

Setup Internet Radio Station gratuit sur Windows PC

Internet Security article and tips pour Windows 10 utilisateurs

Allow ou bloc Pop-Ups sur Chrome, Firefox, Edge, Opera, Internet Explorer

l'ensemble Internet crash Can? Peut abuser faire baisser le Internet?

Liste de Best Free Internet Privacy Software & Products pour Windows 10